Autopsy的使用方法

Autopsy的使用方法

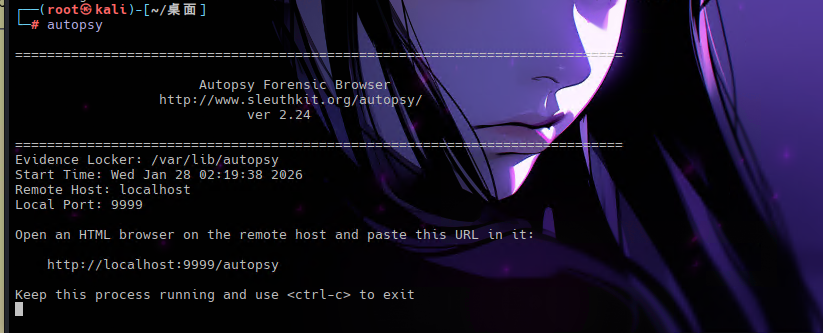

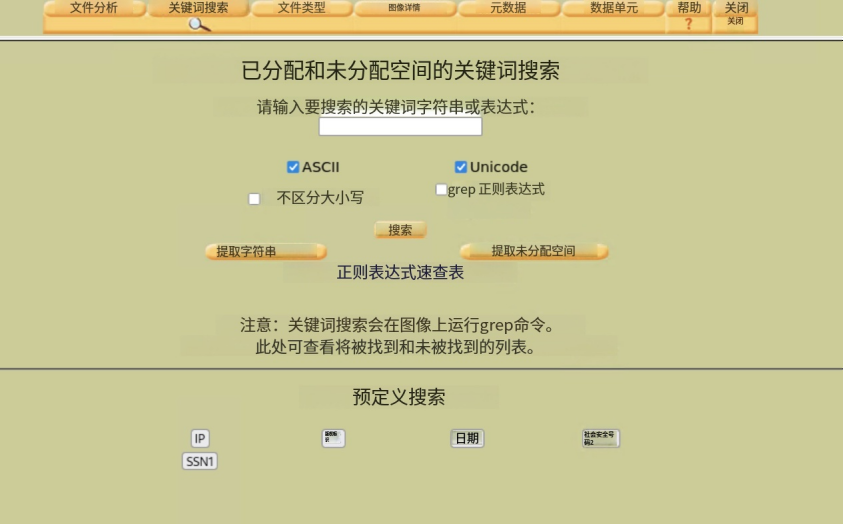

kali中使用方法

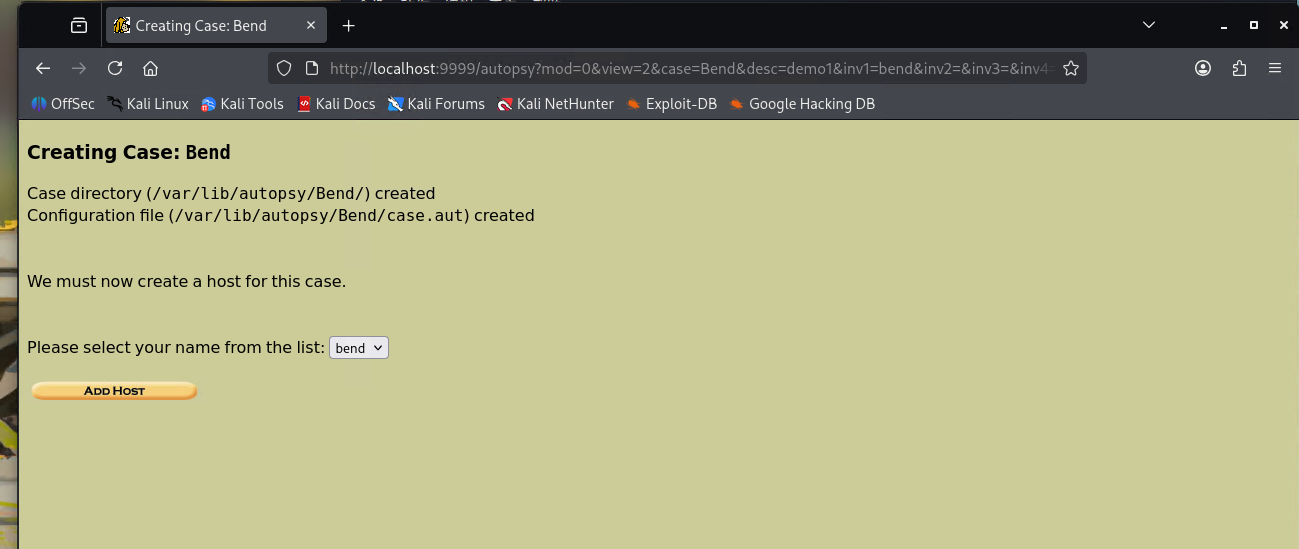

先在终端中启动这个程序,然后会生成一个9999端口的网站,直接点击访问

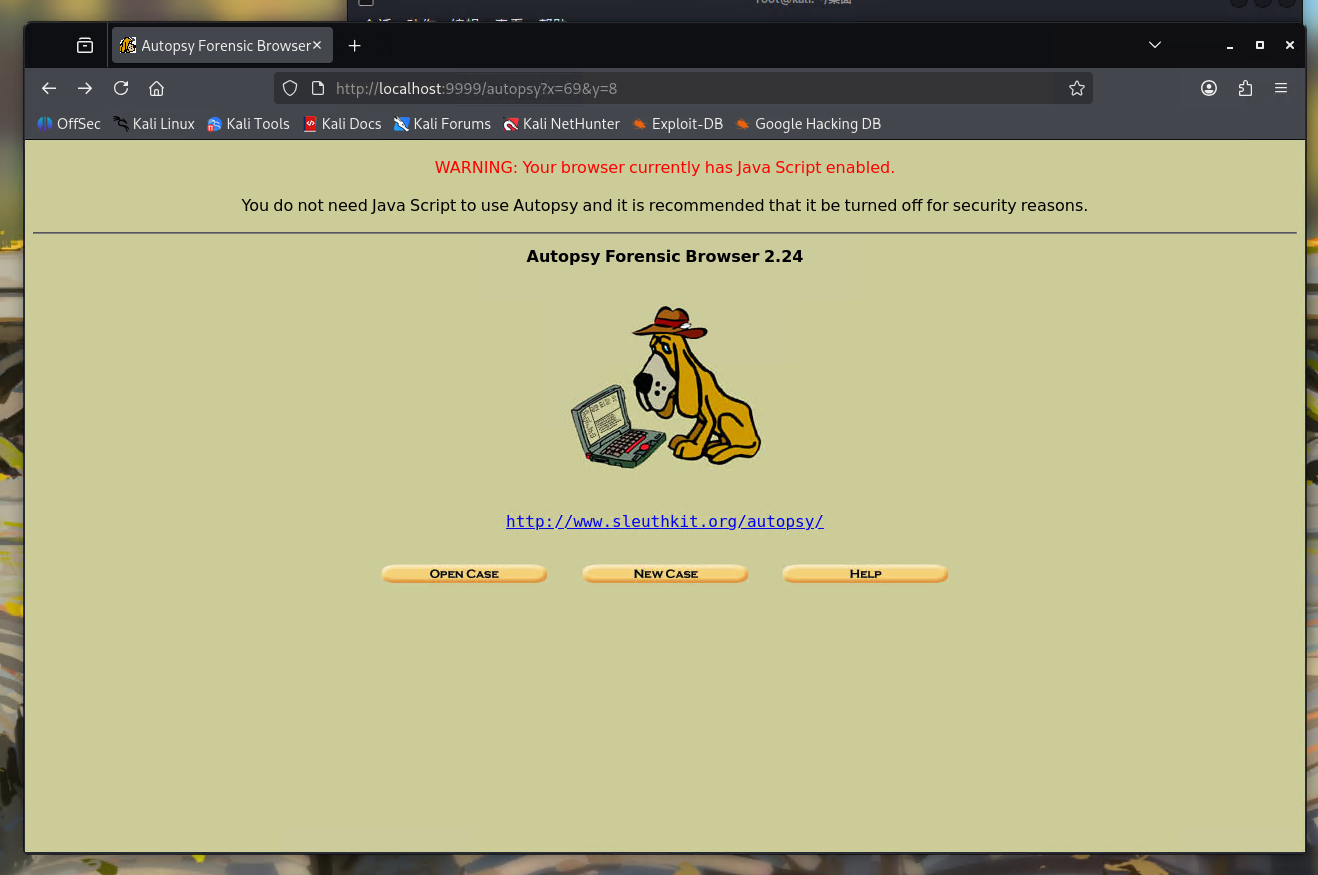

点击New Case 创建案例

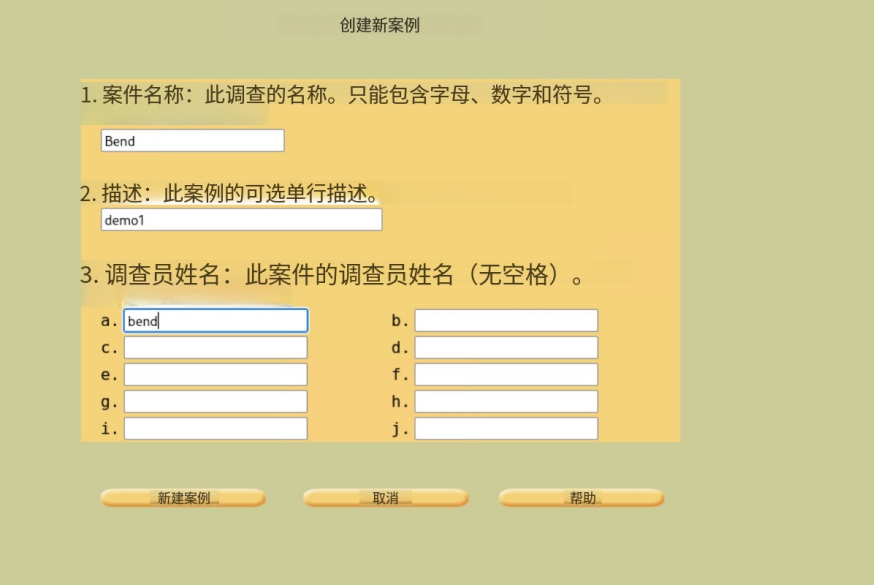

因为原本是英文的,所以直接翻译了,然后这个地方案件名称、描述,调查员姓名(只填a即可)都可以随便填,看你自己,

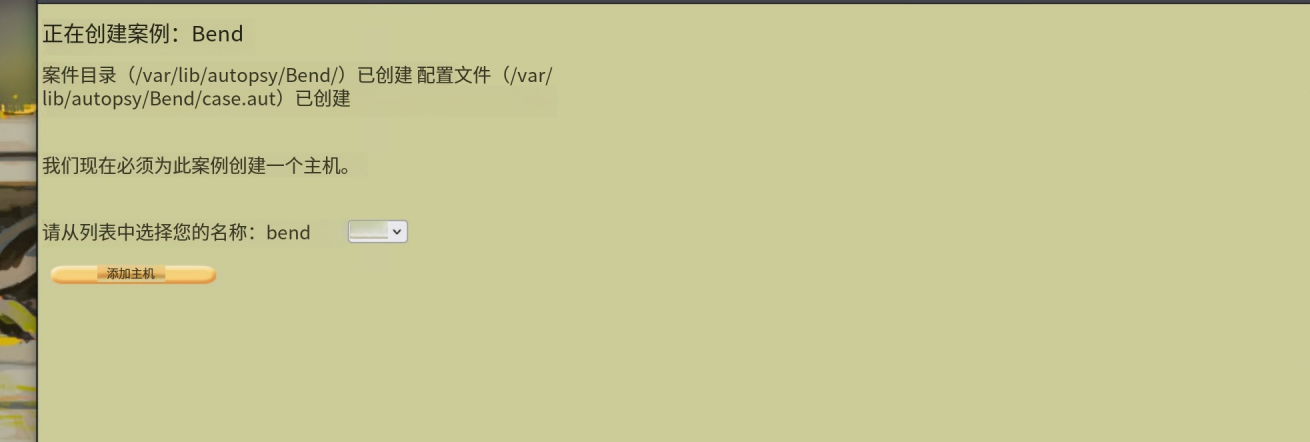

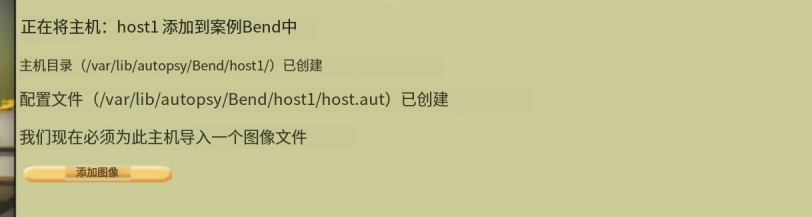

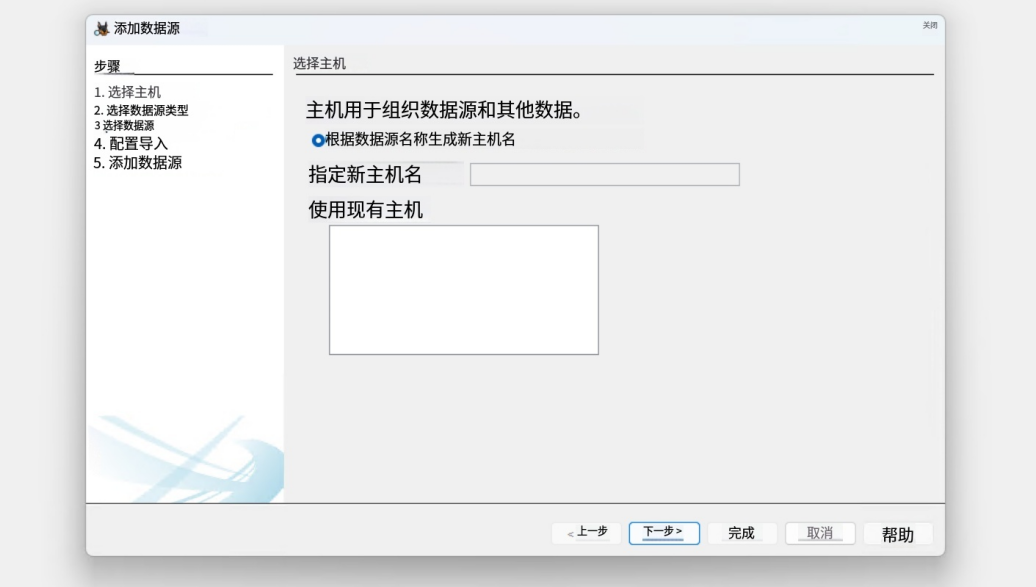

中译一下,方便查看,直接Add Host添加主机

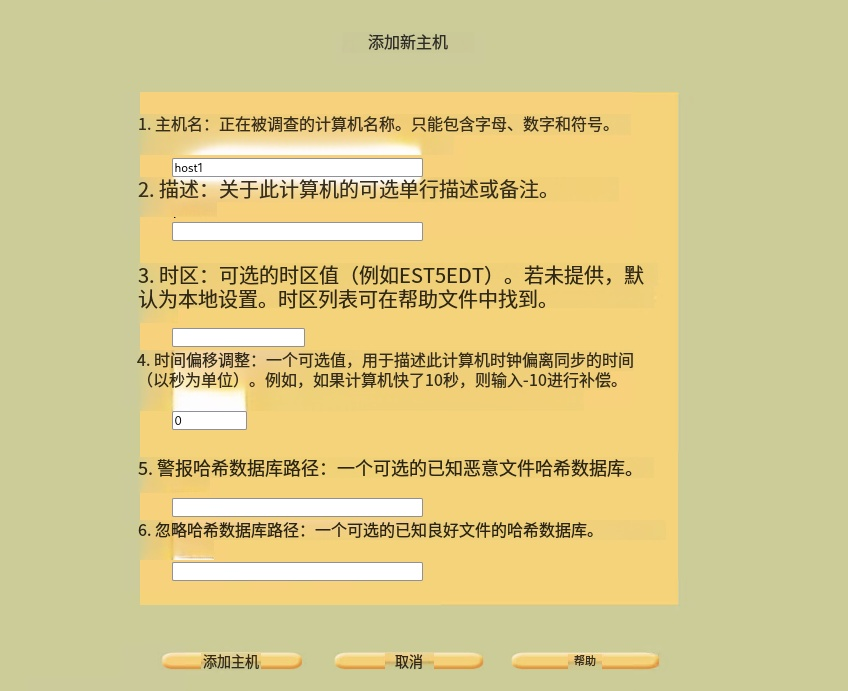

1. 核心设置项

- Host Name(主机名): 必填项。给这台设备起个名字,比如

host1或target_pc。只能包含字母、数字和符号。 - Description(描述): 选填。简单备注一下这台设备是什么,例如“嫌疑人的办公电脑”。

2. 时间与同步设置(对取证非常重要)

- Time zone(时区): 选填。如果你知道原设备所在的时区,可以在这里设置(例如

GMT+8)。这能确保你后续在 Timeline(时间线) 分析中看到的是准确的当地时间。 - Timeskew Adjustment(时间偏移调整): 选填。如果原设备的系统时间比准确时间快了或慢了,你可以在这里输入秒数进行补偿(例如快了 10 秒,就填

-10)。

3. 进阶数据库(做 CTF 或常规取证可选)

- Path of Alert Hash Database(报警哈希数据库): 选填。如果你有一个已知恶意软件(如木马、病毒)的 MD5 列表,导入后,Autopsy 会在分析时自动高亮匹配到的危险文件。

- Path of Ignore Hash Database(忽略哈希数据库): 选填。通常导入系统常用文件(如 Windows 标准 DLL)的哈希值,这样分析时就可以过滤掉这些“已知安全”的文件,减少干扰。

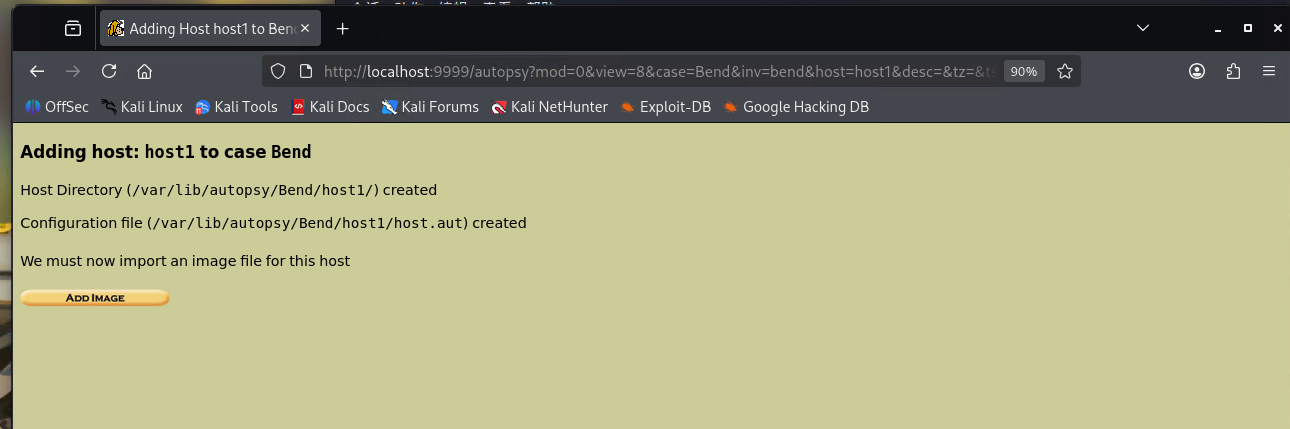

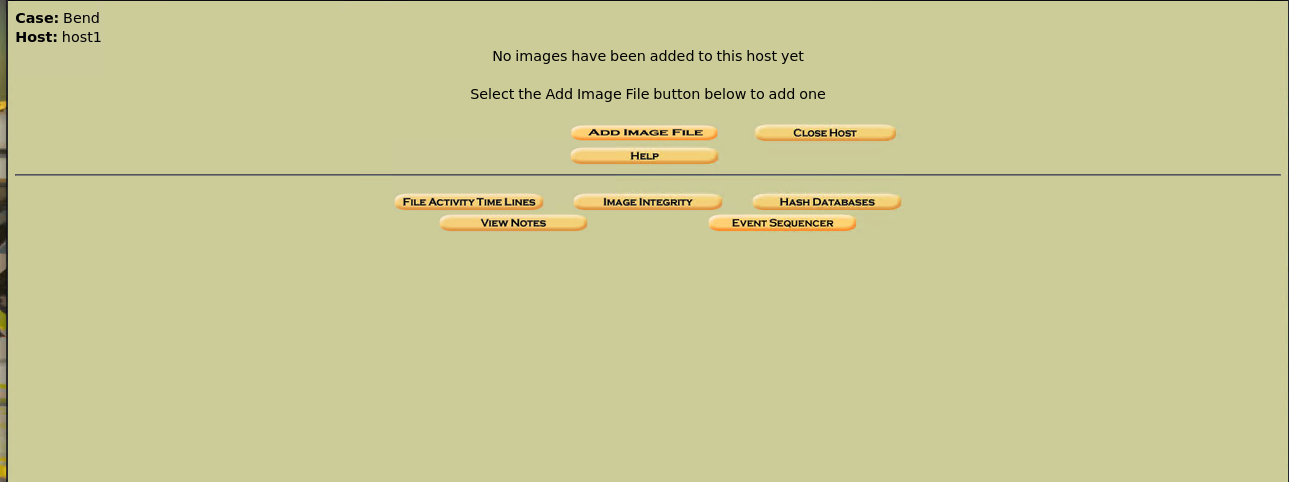

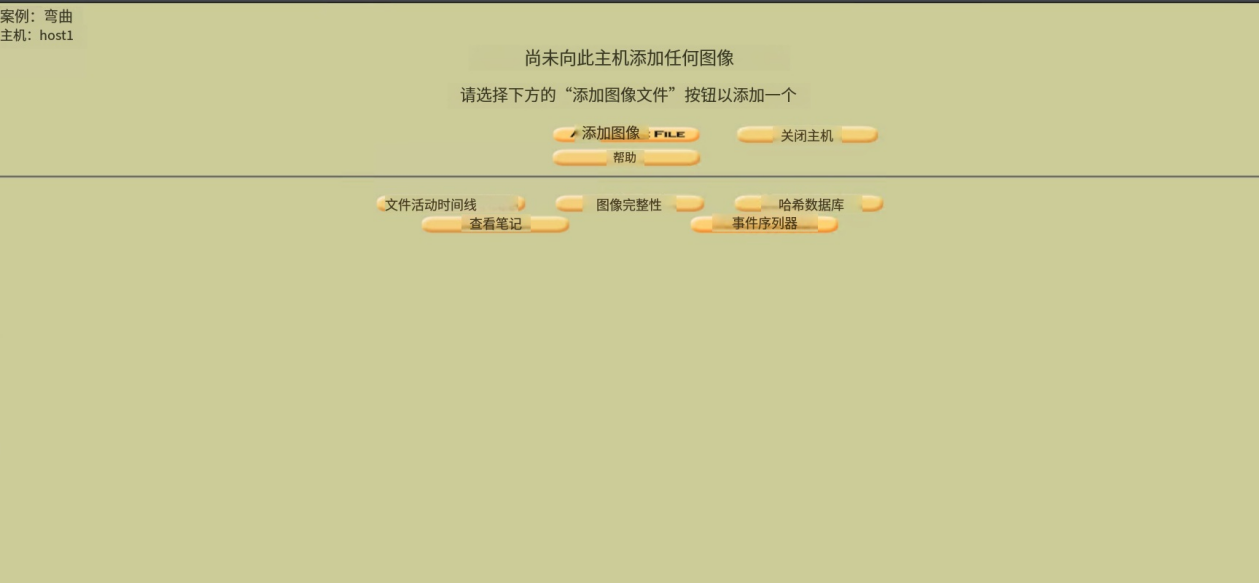

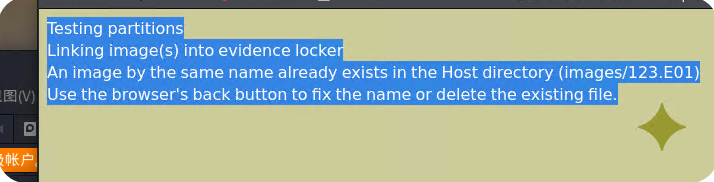

这里正常点击添加图像即可

点击添加图像

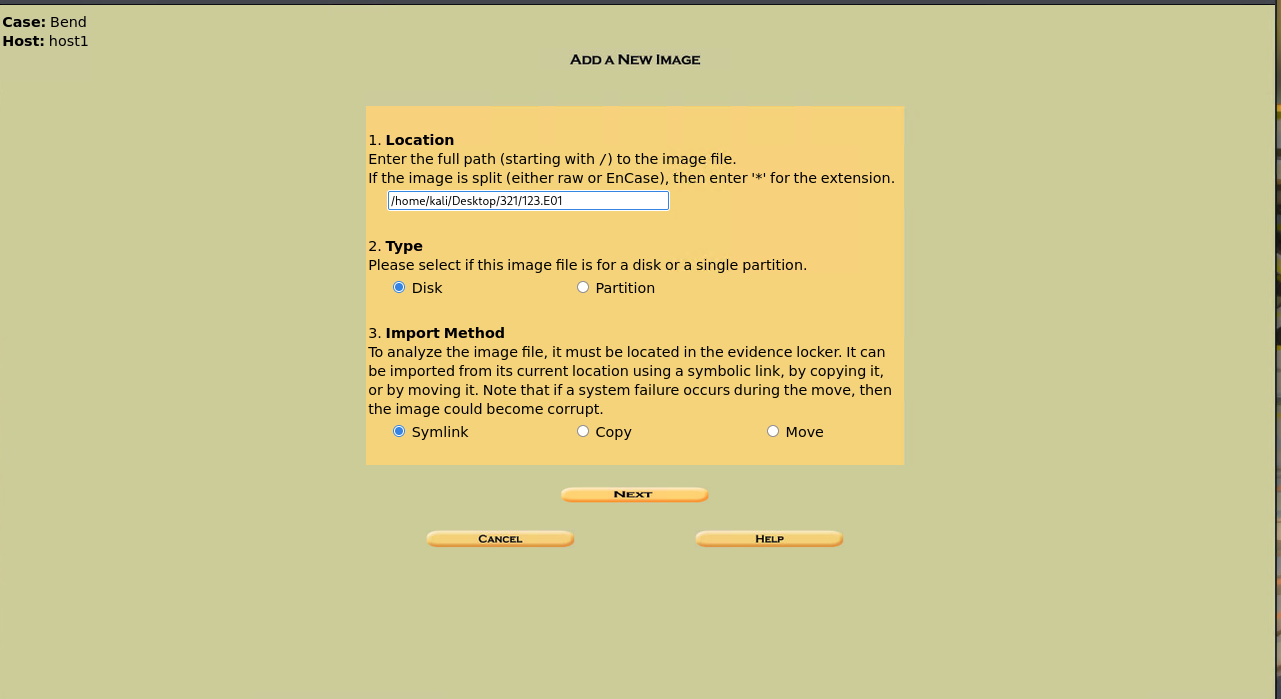

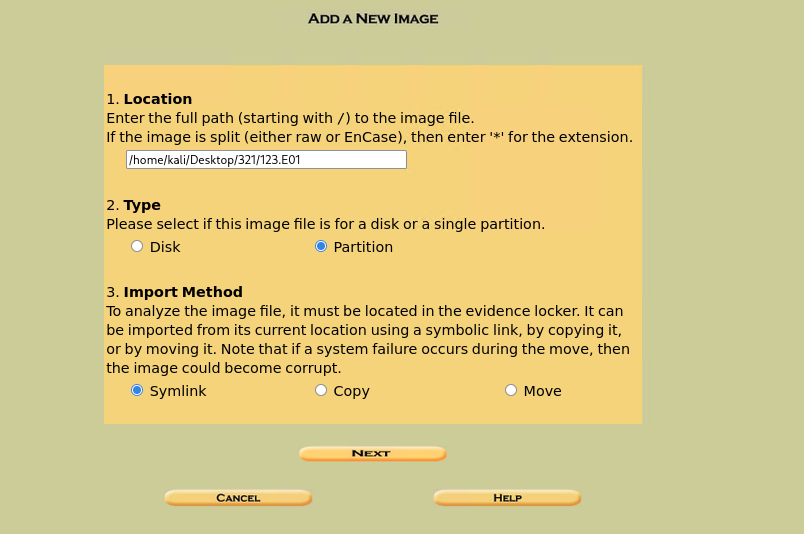

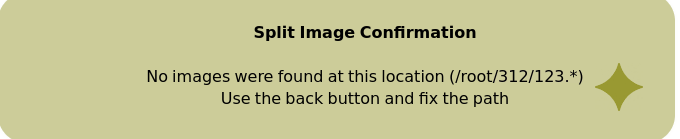

这个地方有几个注意点,

1.路径不能有中文,不能在root中,尽量放在普通用户的文件夹中

2.Type得改为Partition,Autopsy 2 比较老,有时会卡在第一个分区上

改完后点击next

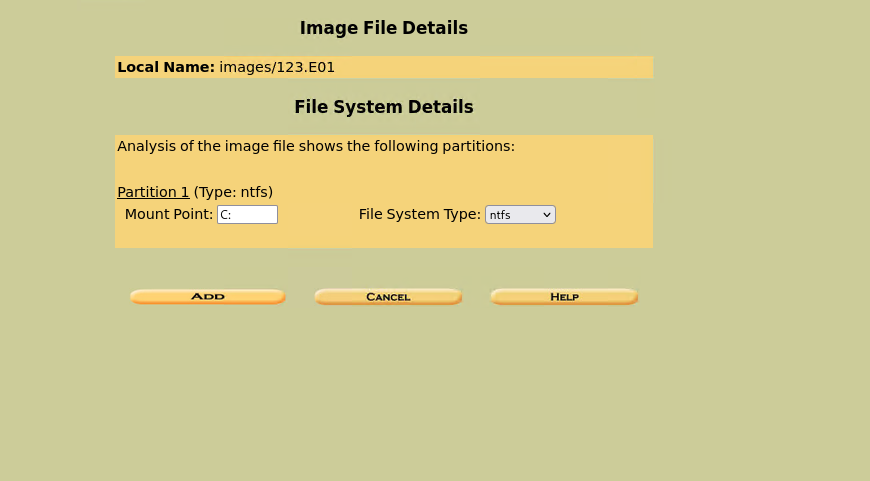

ADD添加

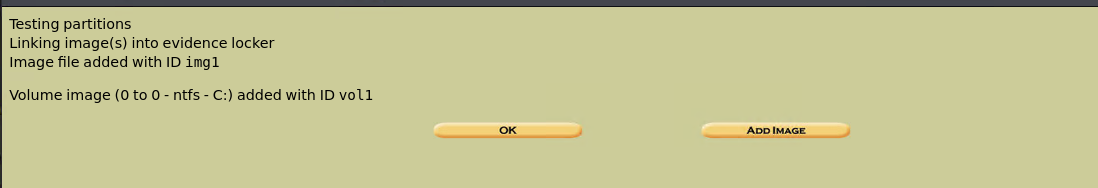

到这一步就完成了,点击ok即可

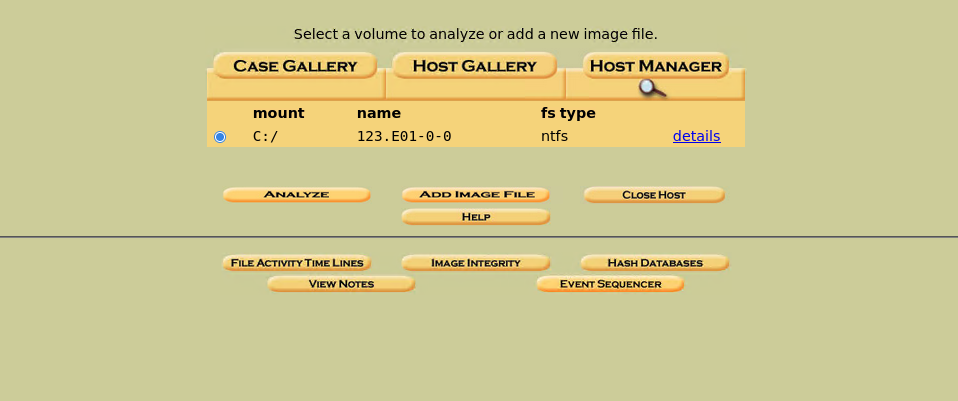

出现这个就代表读取完成,点击Analyze分析镜像即可

疑难解惑(Linux)

问题所在: 在 Kali 中,/root 文件夹的权限级别非常高。虽然你可能在用 root 权限跑 Autopsy,但 Autopsy 的 Web 服务后台在校验路径时,往往无法正确跨越 /root 的权限边界。

解决方法: 把你的所有镜像文件(123.E01 到 123.E04)移动到一个普通用户有权访问的目录,

这意味着你之前的操作实际上已经成功让 Autopsy 识别并链接了镜像,但因为你重复提交,导致它在案例目录里发现了一个同名的链接文件。

点击Analyze里面没有文件情况

核心原因:偏移量(Offset)不匹配

制作的是整盘镜像(Disk Image),通常第一个分区是系统保留分区(非常小,且没有文件系统),而真正的 C 盘在后面的扇区。Autopsy 2.x 太老了,它无法自动跳转到正确的分区位置。

第一步:在终端找到真正的分区起始位置

回到你的 Kali 终端,使用 mmls 命令查看镜像的分区布局:

1 | mmls /home/kali/forensics/312/123.E01 |

寻找 “NTFS” 或 “Win95 FAT32” 所在的那一行,记下它对应的 “Start” 这一列的数字(比如 2048 或 128000)。

第二步:在 Autopsy 中重新添加该分区

- 点击顶部的 CLOSE 或回到 HOST MANAGER。

- 再次点击 ADD IMAGE FILE。

- 路径 依然填:

/home/kali/forensics/312/123.E01。 - 关键步骤:在 Type 处选择 Partition(而不是之前的 Disk)。

- 点击 Next 后,系统会多出一个选项问你 “Import Method”。

- 在后续页面中,会有一个框让你填偏移量,把刚才记下的 Start 扇区数 填进去。

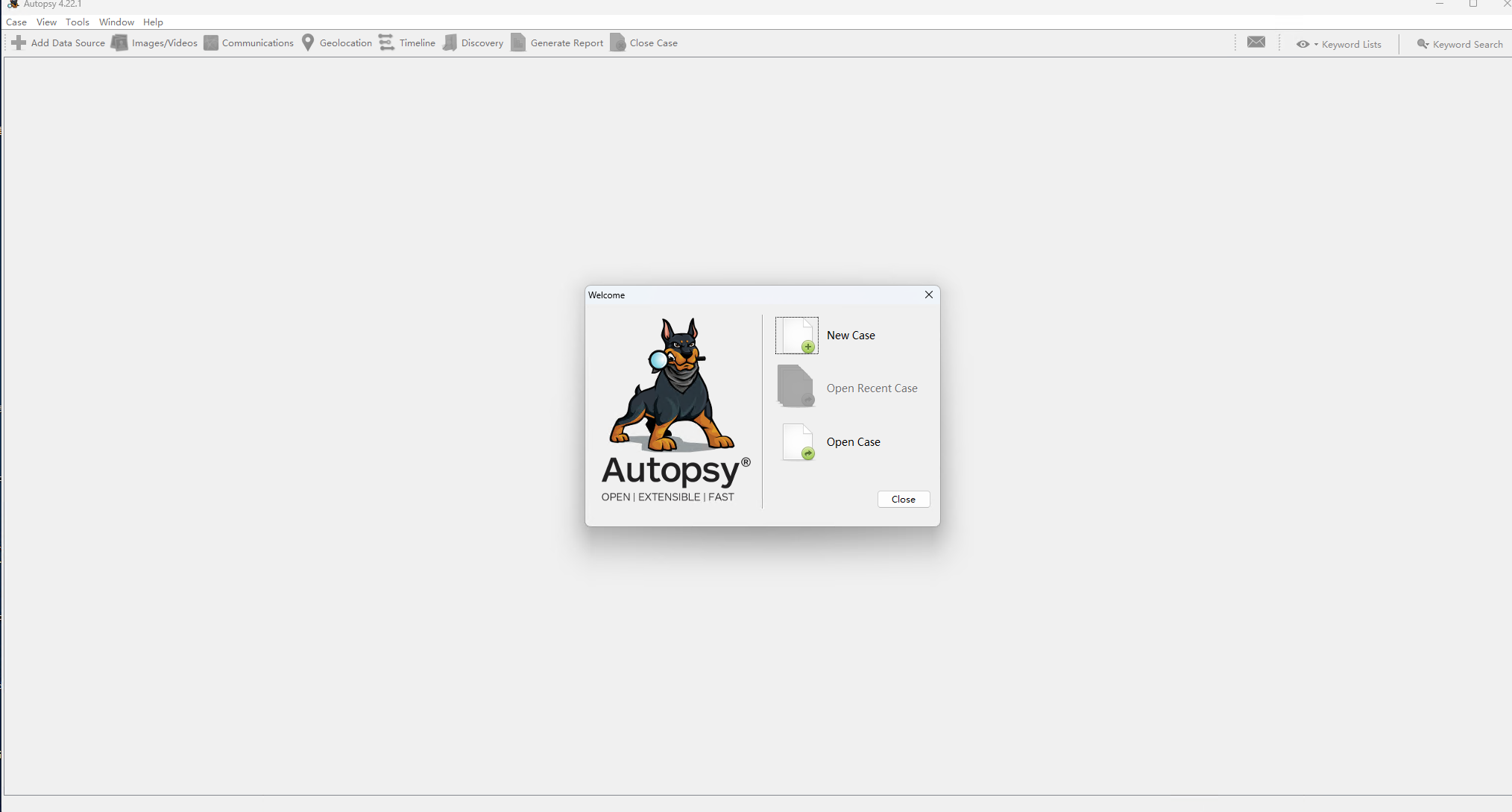

Windows中使用方法

下载链接

https://www.autopsy.com/download/

正常安装

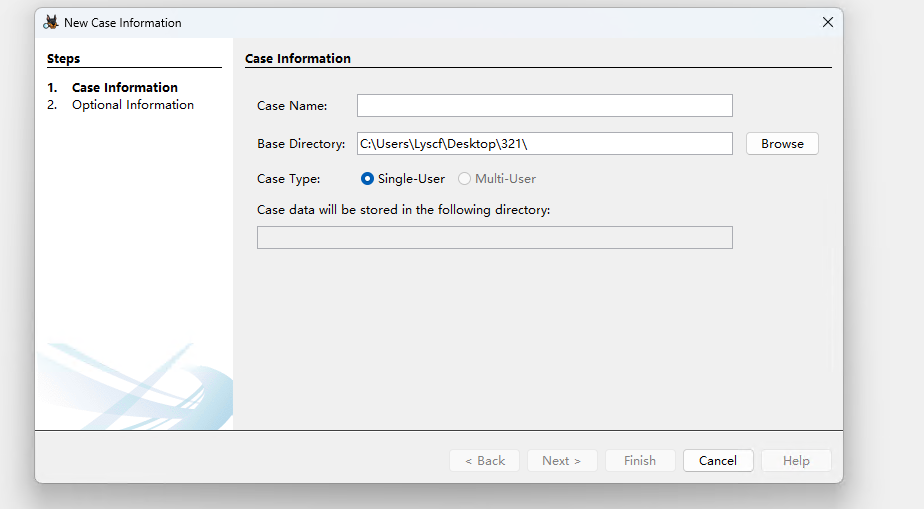

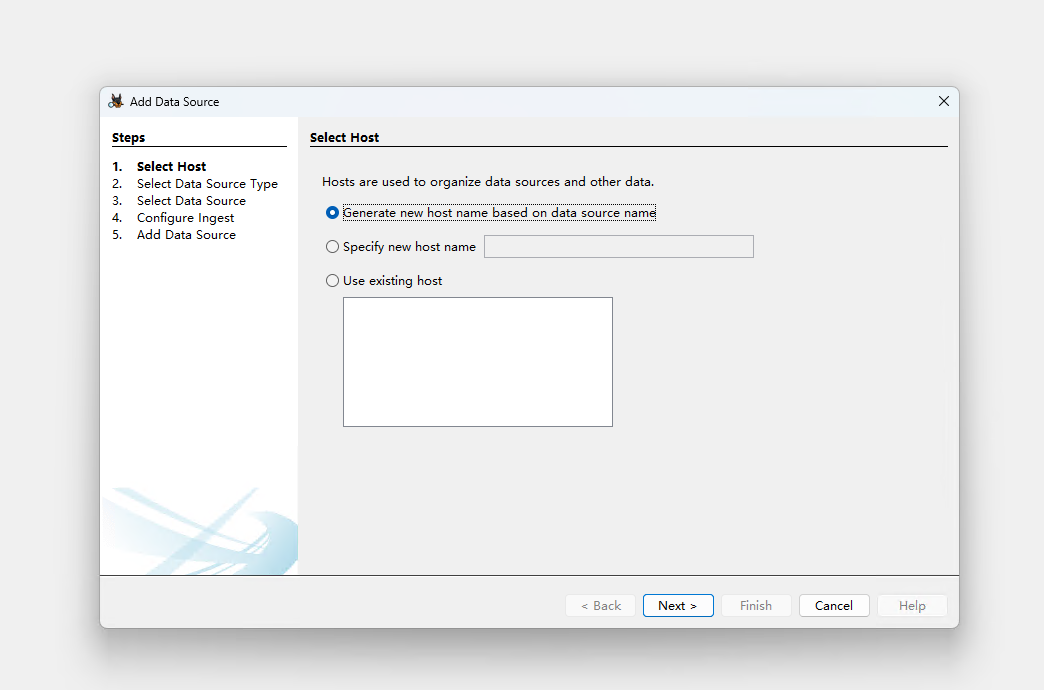

点击new case创建案例

Case Name输入名称,然后给一个保存路径

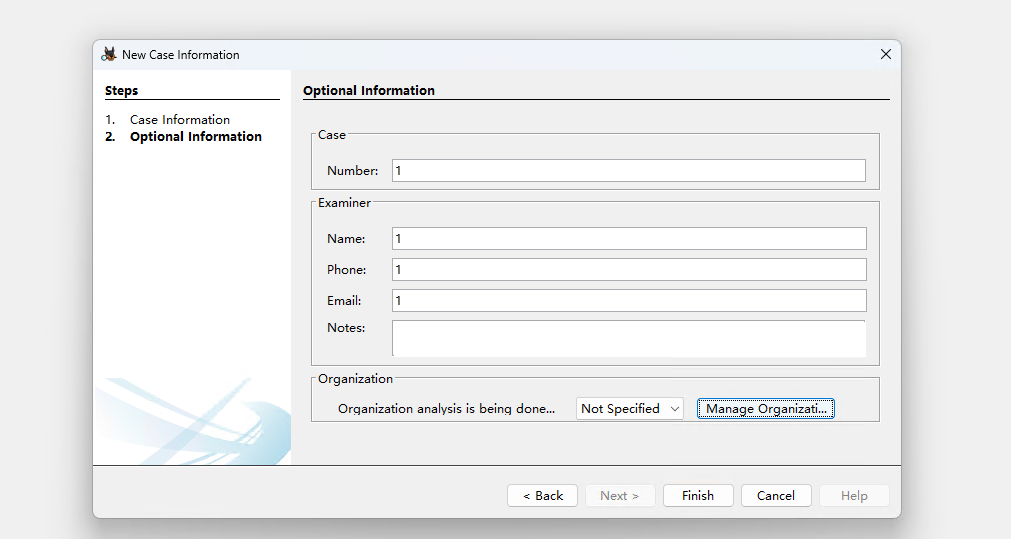

这个地方随便填,然后点击finish继续

创建镜像环境

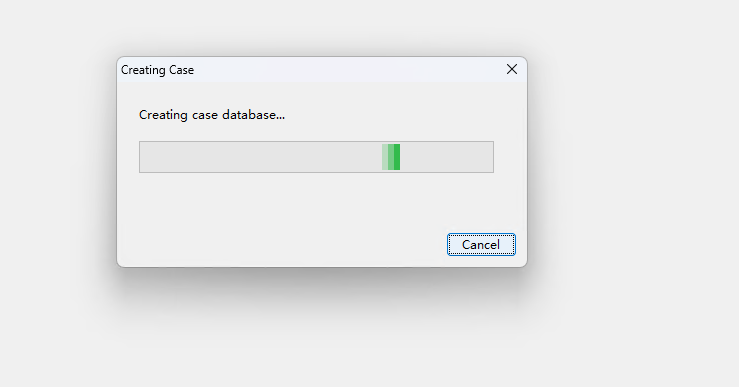

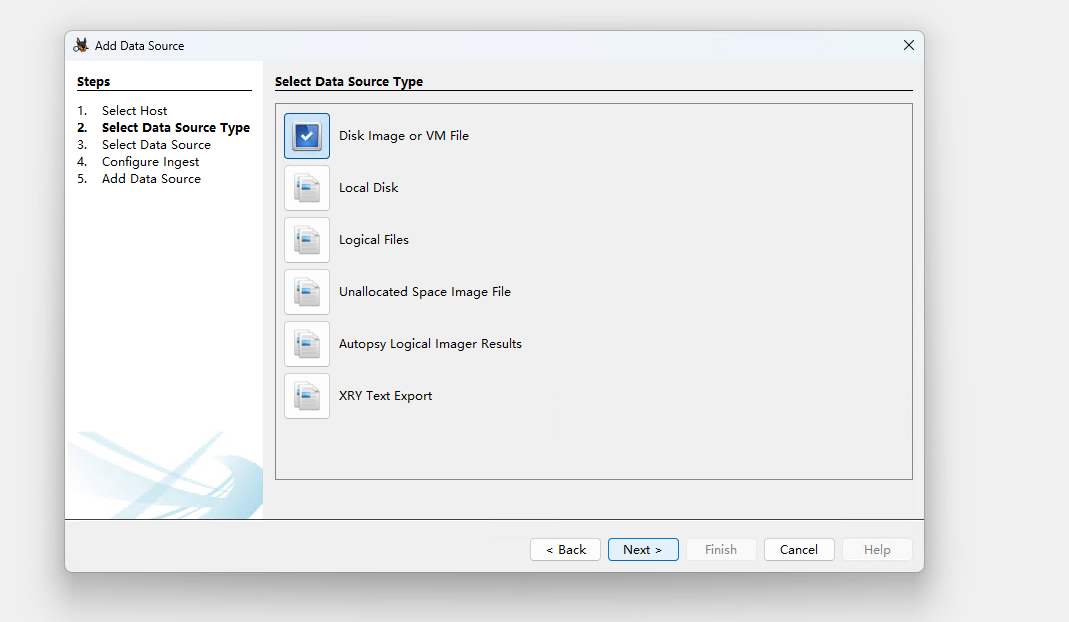

这一步直接下一步/next即可

1. Disk Image or VM File(磁盘镜像或虚拟机文件)

它支持:

- E01、Raw (dd)、.img 格式。

- 虚拟机文件(如 .vmdk, .vhd)。

- 优势:它会自动解析分区表,不用手动去算“偏移量”。

2. Local Disk(本地磁盘)

直接分析你电脑上插着的物理硬盘、U 盘或 SD 卡。在真实取证中,这需要配合“物理写保护锁”使用,防止数据被修改。

3. Logical Files(逻辑文件)

如果你不需要分析整个磁盘,只想分析某个文件夹里的几个文件,选这个。它不会扫描删除的文件或未分配空间。

4. Unallocated Space Image File(未分配空间镜像)

专门用于分析“残留碎片”。如果你之前用 DumpIt 导出的内存镜像,或者从磁盘中提取的“自由空间”碎片,选这个。

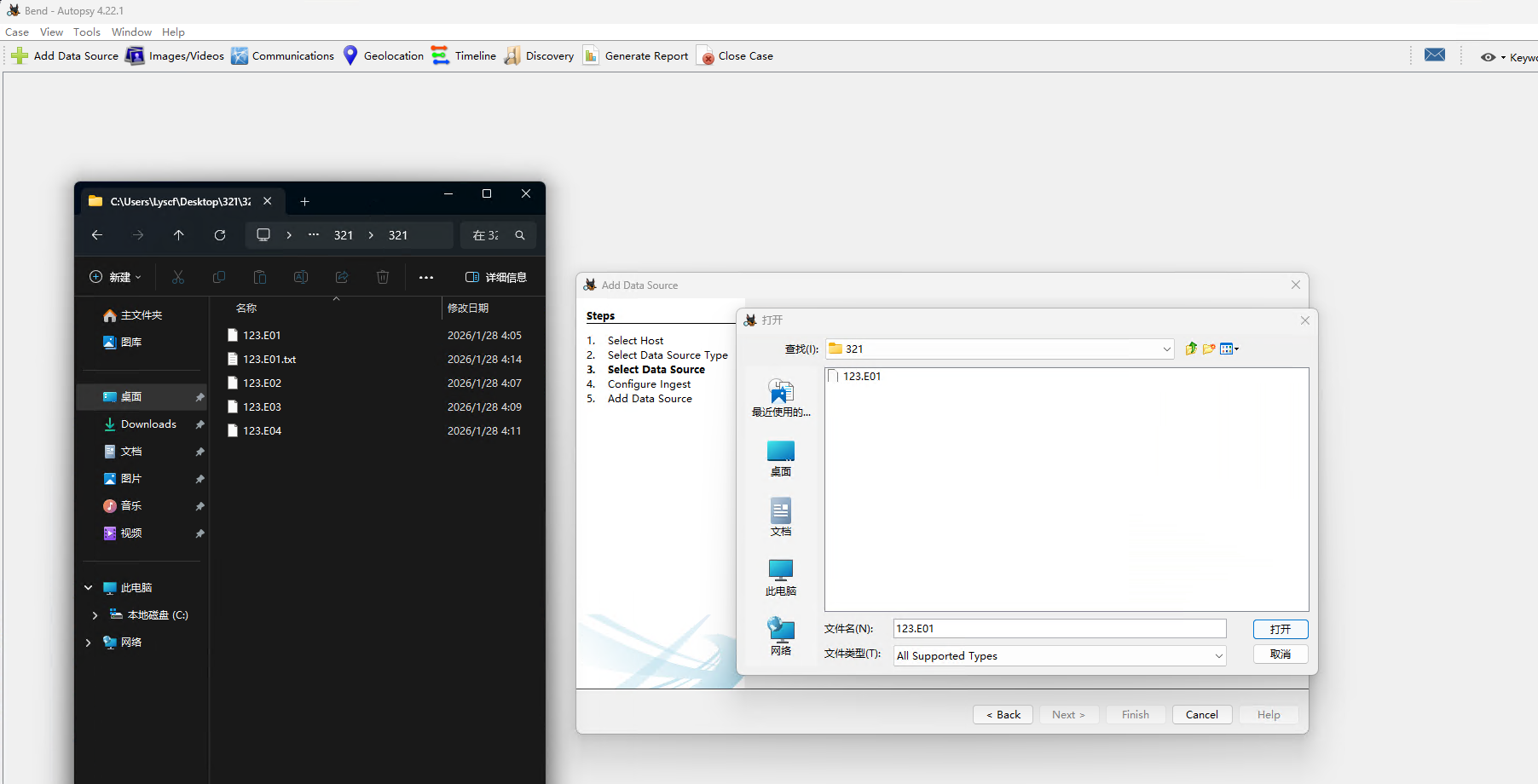

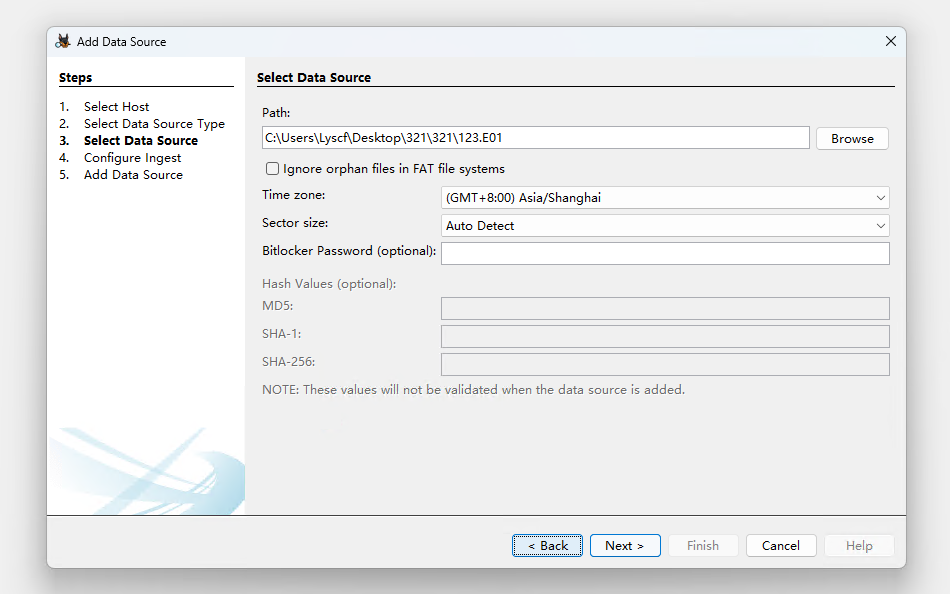

选中需要取证的镜像

Recent Activity(最近活动):

- 作用:自动提取浏览器历史记录(Chrome/Edge 等)、下载记录、搜索历史和最近打开的文档。

- 对你的意义:如果你在分析被黑客攻击的服务器,这个模块能帮你找到黑客是否通过浏览器下载过渗透工具或访问过特定的恶意 URL。

File Type Identification(文件类型识别):

- 作用:通过文件的二进制特征(Magic Number)来判断文件类型,而不是看后缀名。

- 对你的意义:如果攻击者把一个 WebShell(如

shell.php)改名为logo.jpg上传,这个模块能一眼识别出它其实是一个脚本文件。

Keyword Search(关键字搜索):

- 作用:扫描全盘的文本内容。

- 建议:点击它,然后在右侧设置中输入一些关键词,比如

flag{、union select(SQL注入常用词)或你的数据库名。

PhotoRec Carver(照片雕刻器):

- 作用:从“未分配空间”(已删除区域)中强行恢复图片文件。

- 注意:这个模块运行非常慢,如果你不急着找被删掉的图片,可以先取消勾选以节省时间。

Email Parser(邮件解析器):

- 作用:如果镜像里有 Outlook 或 Thunderbird 的邮件库,它会自动把邮件内容、附件和联系人提取出来。

建议默认全选即可

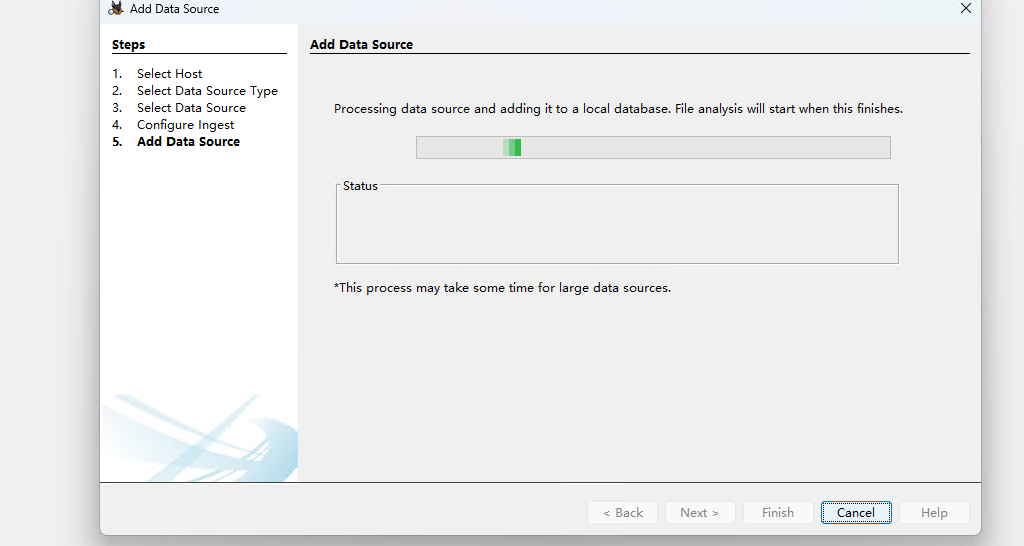

加载镜像中,等加载完即可

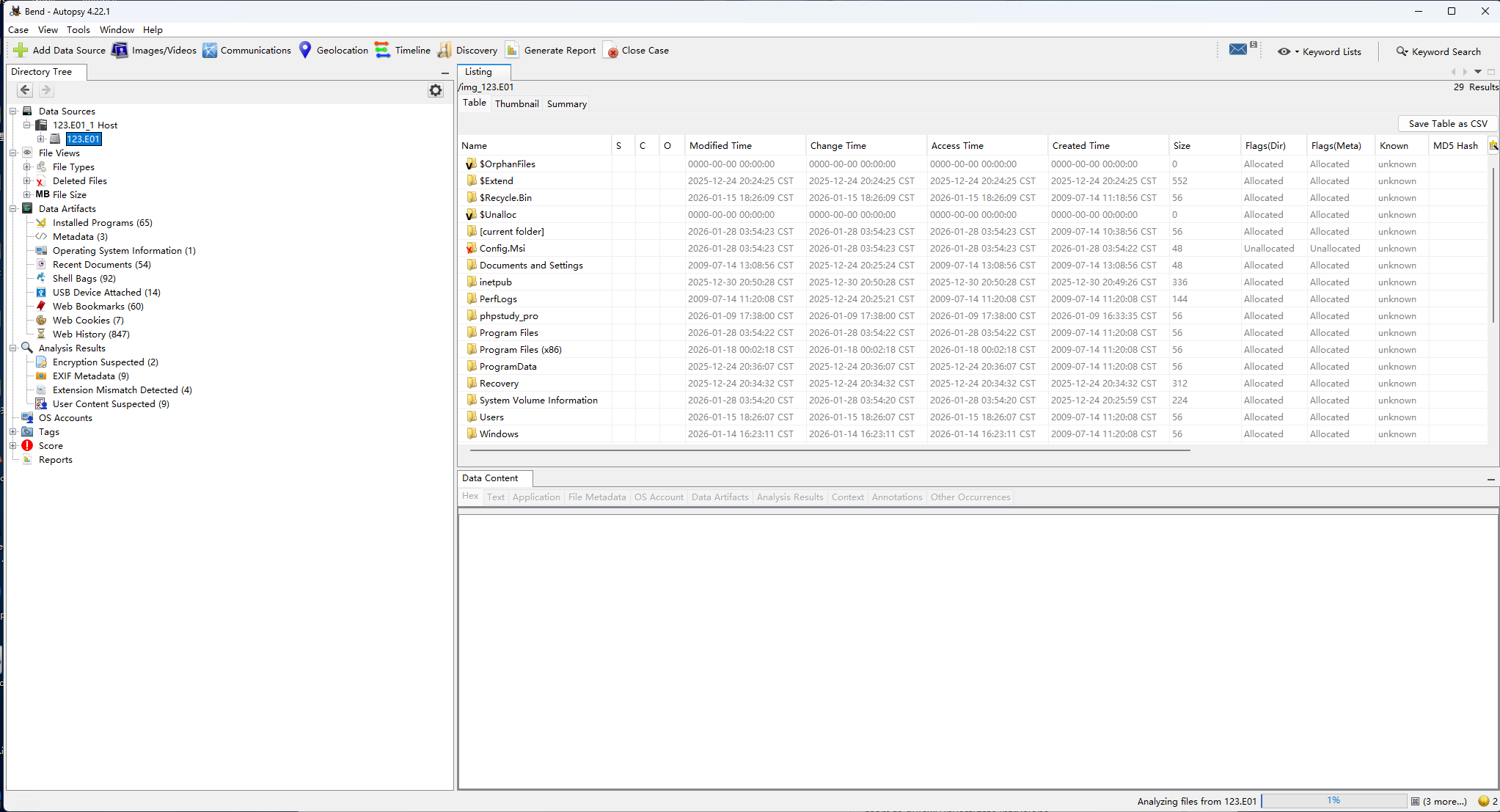

到这里就基本上完成了,剩下的就是去找flag了,单机取证主要还是要找,根据题目要求去找即可

列题

可供参考

链接:https://pan.quark.cn/s/8ccbeda7ec64

提取码:kEST

flag1.在回收站

flag{G001}

flag2在C/Windwos/addins中

flag{333G}

flag3在用户/Sun/我的图片

flag3{222G00e}

flag4在C/inetpub/temp

flag4{QWEEE}

flag5在C/Windows/Web/Wallpaper/人物

flag5{xxx_1}

flag6在C/windows/Temp/vgauthsvclog.txt

flag6{xxx_111}

flag7在用户/Sun/w.jnt

flag{hell0_G}

flag8在C/Windows/debug/shell.php

flag8{Bend_QQ}

flag9在流量包中

flag{gfa_CTF_L}

flag10 在用户/Sun/AppData/Local/Temp

flag{GG_TXF}